Todo sobre el nuevo ciberataque de ransomware elevado a trending topic

Comentábamos en mayo que el ciberataque de WannaCry no era el primer caso de amenaza masiva de ransomware ni sería el último. Pero sí fue la primera vez que este tipo de malware pasaba al conocimiento de dominio público, y apenas mes y medio después tenemos el segundo ejemplo, aunque entre medias ha habido otros sin tanta atención mediática.

Este nuevo ciberataque se ha producido este martes, afectando a alrededor de 80 compañía de Reino Unido, Francia, Estados Unidos, Dinamarca, India o España (donde la incidencia no ha sido alta), pero los más afectados han sido Rusia y Ucrania, desde los cuales ha sido propagado. Entre las empresas afectadas se encuentran Mars, Maersk, Merck Sharp & Dohme, Nivea, Rosneft, Mondelez, Merck, los sistemas de monitorización de la radiación en Chernóbil, o el metro y entidades gubernamentales de Kiev, entre otras.

Como ocurre siempre con este tipo de ataques, el ransomware bloquea los sistemas y pide un rescate en bitcoins, en este caso de 300 dólares, para que los datos sean devueltos. Diferentes compañías de seguridad informática han ofrecido interpretaciones distintas sobre el malware utilizado esta vez. Todas coinciden en que es similar a WannaCry, ya que se ha vuelto a usar el exploit modificado EternalBlue para la propagación.

En un primer momento, se identificó el ransomware como Petya, un crypto-ramsomware que apareció hace ya un año, y sobre el cual Trend Micro escribió un artículo sobre su funcionamiento. En la misma línea se pronunciaban desde la nueva McAfee, cuyo Head of Strategic Intelligence, Raj Samani, hacía las siguientes declaraciones: "McAfee ha recibido múltiples informes de variantes modificadas del ransomware Petya. McAfee Labs está analizando estas muestras y aconsejando a los clientes cómo abordar estas amenazas en sus respectivos entornos. Este brote no parece ser tan grande como WannaCry pero el número de organizaciones que han sido afectadas es considerable. Según los datos que tenemos hasta ahora, parece que se está usando el mismo método de propagación que WannaCry. Cualquiera que ejecute sistemas operativos que no hayan sido parcheados con motivo de la aparición de WannaCry, podría ser vulnerable a este ataque".

Sin embargo, desde Kasperky Lab no tardaron en desmentir que se tratara de Petya, ya que en su opinión era un nuevo tipo de malware, no identificado hasta ese momento: “Nuestros resultados preliminares sugieren que no es una variante de Petya ransomware como se ha informado públicamente, sino un nuevo ransomware que no se ha visto antes. Por eso lo hemos llamado NotPetya”, explicaban en un comunicado. “Se trata de un ataque complejo que involucra varios vectores. Podemos confirmar que el exploit modificado EternalBlue se ha usado para la propagación, al menos dentro de la red corporativa. Kaspersky Lab ha detectado la amenaza como UDS: DangeroundObject.Multi.Generic. Recomendamos a todas las empresas a actualizar su software de Windows, comprobar su solución de seguridad y asegurarse de que tienen una copia de seguridad y detección de ransomware”.

Por su parte, Fortinet confirma que en estos momentos su equipo de expertos en identificación de amenazas está rastreando este nuevo ransomware, que para ellos utiliza una variante de código malicioso "Petya". Según la compañía de seguridad, forma parte de una nueva ola de ataques ransomware multi-vector, que han llamado "ransomworm", y que aprovecha determinados exploits. El ransomworm está diseñado para moverse a través de múltiples sistemas de forma automática, en lugar de permanecer quieto. Parece que el ransomworm Petya está utilizando vulnerabilidades actuales similares a las que fueron explotadas durante el ataque de Wannacry.

Indagaciones posteriores de Kaspersky detallan que los ciberdelincuentes han pedido a las víctimas que envíen sus números de cuenta de bitcoin por correo electrónico a “wowsmith123456@posteo.net” para confirmar las transacciones. Sin embargo, desde Kaspersky Lab se ha detectado que esta cuenta de correo electrónico ya ha sido cerrada, lo que hace que el descifrado sea imposible. En el momento de la actualización de esta información, la cartera Bitcoin ha acumulado 24 transacciones por un total de 2,54 BTC (un poco menos de 6.000 dólares). Para capturar las credenciales y difundirse, el ransomware utiliza herramientas personalizadas, como Mimikatz. Éstas extraen las credenciales del proceso lsass.exe. Después de la extracción, las credenciales se pasan a las herramientas de PsExec o WMIC para su distribución dentro de una red.

Finalmente, Trend Micro ha publicado información más detallada. Esta compañía ya detecta el ransomware como RANSOM_PETYA.SMA, conocida por utilizar tanto el exploit EternalBlue como la herramienta PsExec como vectores de infección. Tanto a usuarios como a organizaciones se les aconseja seguir los siguientes pasos de mitigación inmediatamente para prevenir y evitar la infección:

• Aplicar el parche de seguridad MS17-010

• Desactivar el puerto TCP 445

• Restringir las cuentas con acceso al grupo de administradores

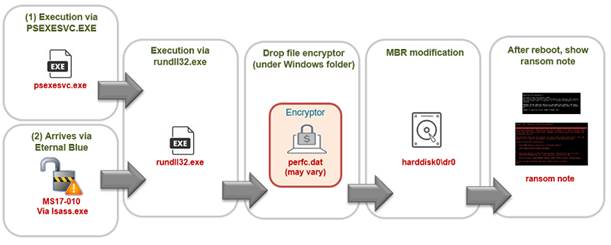

Corriente de infección

Como se mencionó anteriormente, la entrada inicial de este ransomware en el sistema implica el uso de la herramienta PsExec, una herramienta oficial de Microsoft utilizada para ejecutar procesos en sistemas remotos. También utiliza la vulnerabilidad de EternalBlue -previamente empleada en el ataque de WannaCry- que se dirige a una vulnerabilidad en Server Message Block (SMB) v1. Una vez en un sistema, esta variante Petya utiliza el proceso rundll32.exe para ejecutarse por sí misma. El cifrado real es llevado a cabo por un archivo llamado perfc.dat, ubicado en la carpeta de Windows.

Este ransomware añade entonces una tarea programada, que reinicia el sistema después de al menos una hora (Mientras tanto, la Master Boot Record (MBR) también se modifica para que el encriptador realice el cifrado y se muestre la nota de rescate correspondiente. Inicialmente, se muestra una notificación falsa de CHKDSK, es decir, cuando el cifrado se lleva a cabo realmente. Normalmente el ransomware, no cambia las extensiones de los archivos cifrados. Más de 60 extensiones de archivos están dirigidas al cifrado, vale la pena señalar que las extensiones de archivo objetivo se centran en los tipos de archivo utilizados en la configuración de la empresa; imágenes y archivos de vídeo (dirigidos por otros ataques de ransomware) están particularmente ausentes.

Aparte del uso del exploit EternalBlue, hay otras similitudes a WannaCry. Al igual que este ataque, el proceso de rescate de esta variante Petya es relativamente simple: también utiliza una dirección Bitcoin codificada, haciendo que el descifrado sea un proceso mucho más laborioso por parte de los atacantes. Esto contrasta con los ataques anteriores de Petya, que tenían una interface de usuario (UI) más desarrollada para este proceso. A cada usuario afectado se le pide que pague un rescate de 300 dólares. Hasta este momento, se han pagado aproximadamente 7.500 dólares en la dirección de Bitcoin. Como en todos los ataques de ransomware, Trend Micro aconseja no pagar el rescate –en este caso, esto es particularmente importante, ya que la cuenta de correo electrónico mencionada en la nota de rescate ya no está activa.

Método de extracción de información

Trend Micro ha descubierto que esta variante de Petya utiliza un método avanzado para extraer información del sistema infectado. Utiliza un Mimikatz personalizado, una herramienta de seguridad legítima, para extraer nombres de usuario y contraseñas. Los ejecutables Mimikatz de 32 bits y 64 bits se cifran y almacenan en la sección de recursos del ransomware. El método de extracción se ejecuta cuando el proceso de malware principal abre un conducto, que es utilizado por el Mimikatz personalizado para escribir sus resultados. Estos resultados son leídos por el proceso principal del malware. Como se mencionó anteriormente, Petya es capaz de extenderse a otros sistemas dentro de la red local utilizando esta información extraída.

Petya para Check Point, Nyetya para Cisco y GoldenEye para Panda

Más empresas de seguridad siguen desgranando su punto de vista acerca del ciberataque. Maya Horowitz, responsable del Equipo de Inteligencia de Amenazas de Check Point, explica: “Parece que se trata de una nueva versión del ransomware Petya, visto por primera vez en marzo de 2016, y que se está expandiendo muy rápidamente por todo el mundo a través de las redes empresariales de la misma manera que hizo "WannaCry" el mes pasado”.

“A diferencia de otros ransomware, Petya no cifra los archivos en las empresas infectadas uno por uno, sino que bloquea todo el disco duro. Para protegerse, las agencias deben aplicar la última actualización de seguridad de Microsoft inmediatamente y deshabilitar el protocolo de intercambio de archivos SMBv1 en sus sistemas de Windows”.

“Las organizaciones también tienen que ser capaces de evitar que se produzcan infecciones mediante el escaneado, bloqueo y filtrado de archivos sospechosos de contenido antes de que entren en sus redes. Además, deben educar a sus empleados sobre los riesgos potenciales de los mensajes de correo electrónico de personas desconocidas, o de emails sospechosos que parecen enviados por contactos conocidos”.

Por su parte, Talos (la división de inteligencia de ciber-seguridad de Cisco) la ha identificado como el ransomware ‘Nyetya’, al mantener diferencias con la variante Petya, Petrwrap o GoldenEye, como también se ha denominado. Los análisis iniciales de Talos señalan que el ciber-ataque comenzó en Ucrania, posiblemente a través de una actualización de software para el programa de gestión de impuestos denominado MeDoc, utilizado por un gran número de organizaciones ucranianas o que tienen relación comercial con Ucrania.

Por su parte, PandaLabs opta por la denominación GoldenEye para el Ransomware, ya utilizada en ataques anteriores. Además, lanza los siguientes consejos:

• Desconfía de documentos que lleguen por correo de remitentes no confiables. Analiza todos los correos electrónicos entrantes y salientes para detectar amenazas y filtra los ejecutables para evitar que lleguen a los usuarios finales.

• Mantén el parque siempre actualizado, tanto los sistemas operativos, software y firmware en todos los dispositivos.

• En este caso como se ha detectado el uso del ETERNALBLUE recomendamos asegurar que el parche https://technet.microsoft.com/en-us/ library/security/ms17-010.aspx esté aplicado en todos los equipos del parque.

• Haz copias de seguridad periódica de los datos y asegúrate de que funcionan y no estén conectadas a la red.

En opinión de Álex López, director general de F5 Networks en España, “este último ciberataque de ransomware es solo otro ejemplo de las amenazas reales que afectan a empresas, administraciones públicas y países de todo el mundo. Estos ataques están siendo cada vez más agresivos, dirigiéndose a servicios que afectan a la actividad cotidiana de las personas, tales como salud, servicios postales o transporte. Puede parecer que pedir 300 dólares por liberar los datos cifrados no es tanto, pero, sin duda, esta cantidad va a ir aumentando muy rápidamente. El aspecto más preocupante es cómo estos ataques están impactando en infraestructuras críticas. No hay una solución sencilla para erradicar el ransomware, pero sería necesario poner en marcha las acciones necesarias para poder determinar quién está detrás de cada ataque".

"A medida que nos orientamos hacia un mundo de dispositivos conectados y dependientes de las aplicaciones, el área en la que pueden producirse este tipo de ataques es cada vez mayor", afirma Álex López. "Esto proporciona a los hackers más oportunidades para tener éxito en sus actividades. Se necesita un mayor foco en la protección de las aplicaciones y de los datos. Además, por supuesto, de una mayor educación de la gente en todo lo relacionado con la ciberseguridad”.

Últimas actualizaciones:

La mitad de los objetivos de ExPetr son empresas industriales.

Petya: cómo prevenirlo y detener el próximo ciberataque global.