¿Nos ponen los sistemas de cibervigilancia públicos en riesgo de ciberataques?

La cibervigilancia es una realidad. Algunos departamentos de policía y gobiernos vigilan a los ciudadanos con cámaras de seguridad en varias ciudades del mundo. Hoy en día, la mayoría de la población lo acepta como un intercambio en el que se sacrifica la privacidad con la esperanza de que esta medida ayude detener a criminales y terroristas.

Pero también esperan que esos datos privados, en este caso, los videos de su vida pública, se utilicen de forma responsable y segura para que esta vigilancia no acabe causando ninguno perjuicio.

Kaspersky Lab ha elaborado un informe en el que descubre cómo varias ciudades usan tecnologías inalámbricas en sus cámaras de seguridad e infraestructuras, en vez de utilizar las conexiones tradicionales mediante cable. Esto ahorra costes y tiempo a las autoridades de la ciudad pero por desgracia, las tecnologías inalámbricas no son tan seguras como deberían. Estos sistemas son vulnerables a ataques.

Los analistas de Kaspersky Lab han investigado si estos sistemas estaban implementados de forma segura, protegiendo los datos de los ciudadanos o si podían manipularse con facilidad con fines maliciosos. Aunque las tecnologías inalámbricas en sí mismas pueden ser vulnerables, existen muchas soluciones que se pueden implementar para incrementar su seguridad a un nivel adecuado. Lo ideal es que existan varios niveles de seguridad para que, si un hacker logra superar un obstáculo, a continuación tenga que enfrentarse a otro todavía más difícil. Pero este no ha sido el caso en algunas zonas analizadas.

Investigación

El objetivo era saber si un hacker lograse romper la seguridad inalámbrica de estos sistemas (que sólo implementan las protecciones WEP o WPA estándar), hasta este punto sólo podría ver protocolos desconocidos, encabezamientos y paquetes inalámbricos que no hacen referencia al sistema al que pertenecen.

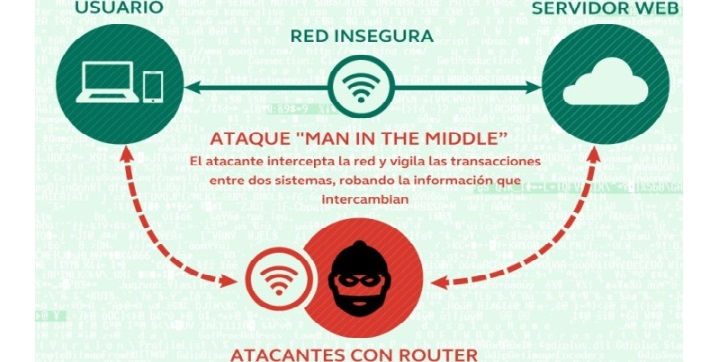

En general, estar en cualquier red inalámbrica, como por ejemplo una red inalámbrica doméstica, permite que cualquier persona conectada pueda lanzar ataques man-in-the-middle usando métodos como el envenenamiento de ARP. Estos ataques se realizan configurando un router malicioso para que parezca legítimo o atacando una vulnerabilidad del mismo e interceptando la sesión del usuario. En el primero de los casos, el atacante configura su ordenador u otro dispositivo para que actúe como red WiFi, nombrándolo como si fuera una red pública para poder capturar las credenciales de los usuarios que se conecten a la red.

En el segundo caso, el ciberdelincuente aprovecha una vulnerabilidad en la configuración del sistema de cifrado de un WiFi legítimo y la utiliza para interceptar las comunicaciones entre el usuario y el router. Éste es el método más complejo de los dos, pero también el más efectivo, ya que el atacante tiene acceso continuo al router durante horas o días. Además, puede espiar en las sesiones de forma silenciosa sin que la víctima sea consciente de nada.

¿Qué implica esto?

Kaspersky Lab creó una prueba de concepto para demostrar que este tipo de ataques es posible, exponer que existen vulnerabilidades y, por último, alertar a las autoridades sobre un agujero de seguridad que debe arreglarse. La investigación se realizó en el laboratorio privado de la compañía, replicando los sistemas que la policía pone en una ciudad concreta y sin dañar la red. Si los ciberdelincuentes explotaran estas vulnerabilidades, se podrían desatar muchas situaciones peligrosas. La capacidad de lanzar ataques man-in-the-middle a los datos del video deja a sólo un paso de reemplazar las imágenes reales del video por otras pregrabadas.

En este caso, una de las posibilidades es que los cibercriminales hagan creer al departamento de policía que está ocurriendo un crimen en una parte de la ciudad para que se envíen oficiales a ese sector. Esto dejaría abierta la oportunidad para que se cometa un crimen en otra región de la ciudad que no tenga oficiales disponibles. Esta es sólo una forma en la que alguien podría usar estos sistemas con malas intenciones y aprovechar la vulnerabilidad para cometer crímenes con mucha mayor eficacia.

Los ciudadanos confían sus datos privados a las autoridades pertinentes, pero si estas autoridades no dedican suficiente tiempo y recursos para manejar estos datos de forma responsable, es preferible dejar de lado esta tecnología por completo. Por fortuna, la ciudad analizada se preocupó cuando Kaspersky Lab alertó sobre el problema y ha tomado iniciativas para mejorar la seguridad. Hoy en día todo está conectado y algunas veces, cuando se implementan nuevas tecnologías para modernizar las antiguas, también se introducen nuevas vulnerabilidades.

Conclusiones

Se deben tomar en cuenta las siguientes consideraciones para hacer que una red de malla tenga un grado razonable de seguridad:

• Tener un WPA cifrado con contraseña fuerte es el requisito mínimo para evitar que el sistema sea un blanco fácil.

• Esconder los filtros SSID y MAC también mantendrá a raya a los hackers menos hábiles.

• Retirar todas las etiquetas de los equipos para no facilitar a los atacantes la información que contienen.

• Asegurar los datos de video con cifrado, lo que imposibilita que se manipulen los datos de video.