Ransomware: Lecciones del pasado para un futuro seguro

Los rescates son solo la punta del iceberg a la hora de valorar los daños causados por el ransomware.

Según la consultora CyberSecurity Ventures, los daños causados por el ransomware en 2017 alcanzaron los 5.000 millones de dólares, cinco veces más que en 2016, y estiman que superarán los 11.500 millones de dólares en 2019. Unas cifras que, siendo muy elevadas, se empequeñecen si tenemos en cuenta el resto de sus consecuencias. Entre ellas:

- Pérdida de datos sensibles

- Inactividad empresarial y caídas de la productividad

- Sustitución en algunos casos de determinadas infraestructuras TIC

- Daños a la reputación e imagen

- Vidas o daños físicos, en el caso de que las instituciones atacadas sean hospitales o estén relacionadas con el sector de la salud

Si echamos un vistazo a los ransomwares más mediáticos y capaces de causar mayores estragos podemos observar un patrón según el cual sus autores se centraron claramente en las industrias donde la información cifrada resultaba vital para la viabilidad de los negocios. Con la excepción de Petna, que nunca fue diseñado teniendo en cuenta los beneficios y su objetivo era interrumpir las operaciones en las organizaciones afectadas.

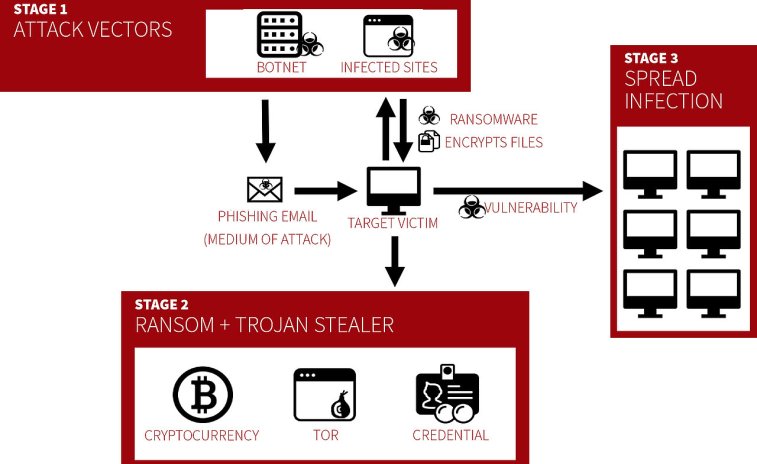

Spam y exploits, los vectores de ataque

La mayoría de los ransomwares han estado utilizando dos vectores de ataque altamente efectivos: el spam, correos no deseados distribuidos masivamente a través de botnets; y los exploit kits. El modus operandi y el rescate siguen funcionado igual. La mayoría de las familias de ransomware continúan utilizando algoritmos de cifrado AES y RSA y los archivos solo se pueden recuperar con una clave. Los rescates se realizan principalmente utilizando cripto monedas y la red TOR (The Onion Router), lo que dificulta el rastreo de los autores del malware. Algunos ransomwares, como CryptXXX, han estado usando herramientas adicionales para robar credenciales. De esta manera, los cibercriminales nunca regresan con las manos vacías, incluso en el caso de que una víctima se niegue a pagar. Este ha sido el enfoque adoptado por Petya, Bad Rabbit y las nuevas variantes de Spora. ¿Cuál ha sido entonces la principal novedad?

2017, el año del ransomworm

Sin duda, los denominados «ransomworm», es decir, ransomwares muy complejos con funciones de gusano, esto es, capaces de replicarse y propagarse entre los equipos de una red sin que sea necesaria la interacción por parte del usuario.

WannaCry, su gran exponente, abrió sin duda nuevos caminos para la industria cibercriminal en 2017. El daño total de este ransomworm, que infectó más de 200.000 equipos, se estimó en más de dos mil millones de dólares. WannaCry fue capaz de propagarse de forma masiva a través de «Eternal Blue», un exploit cortesía de la propia NSA (filtrado desde los servidores de la agencia americana) que aprovecha una brecha de seguridad de un protocolo de Windows utilizado para compartir archivos entre redes informáticas que Microsoft parcheó en marzo, dos meses antes del propio WannaCry. Esto indica que los equipos infectados no se actualizaron a tiempo o que el sistema operativo era demasiado antiguo para recibir el parche, lo que es probable en sistemas equipados con Windows XP y anteriores.

No te conviertas en víctima, protégete

«Prevenir, mejor que curar». La máxima sirve para todos los ataques venideros: Analice su infraestructura TIC y ponga en marcha una política de seguridad que responda a sus necesidades concretas. Si lo hace así, habrá tenido en cuenta las recomendaciones siguientes (pero no solo), unas prácticas muy sencillas que pueden evitar que usted y su negocio se conviertan en nuevas víctimas del ransomware en 2018:

• Copias de seguridad. Haga back ups regulares, especialmente de los archivos importantes. Además, es recomendable guardarlo en un soporte externo no conectado a su red local.

• Actualizaciones. Mantenga actualizados sistemas operativos y resto de programas instalados, especialmente las actualizaciones de seguridad. En entornos profesionales, contar con una herramienta que automatice el parcheado ayuda a mantener elevados los niveles de seguridad. Si las actualizaciones no pueden llevarse a cabo por alguna razón de peso, deben tomarse siempre medidas adicionales, entre ellas, la segmentación de las redes corporativas y la configuración en subsistemas que faciliten acotar la infección, en caso de que se produzca.

• Privilegios. Establezca los privilegios de los diferentes usuarios o grupos de usuarios con el fin de mitigar el riesgo de ser atacado desde fuentes externas e internas.

• Spam. No haga clic en los enlaces ni descargue archivos adjuntos de correos electrónicos no deseados, sospechosos y/o de remitentes desconocidos.

• Scripts. Desactive la auto ejecución de scripts como macros, javascript.