Los PCs industriales, en el punto de mira de los ciberataques

Cuando parece que se ha empezado a relajar la frecuencia de noticias de tecnología tras el ciberataque de WannaCry, es fácil volver a caer en el olvido y bajar las defensas.

Dos de cada cinco ordenadores relacionados con infraestructuras tecnológicas de las empresas industriales tuvieron que hacer frente a ciberataques durante la segunda mitad de 2016. Estas cifras se incluyen en el estudio “Panorama de amenazas para los sistemas de automatización industrial de la segunda mitad de 2016” realizado por Kaspersky Lab.

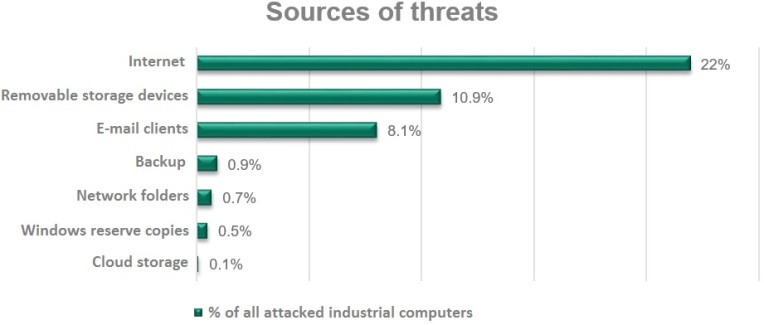

El porcentaje de ordenadores industriales que sufrieron ataques creció desde el 17% en julio de 2016 hasta más del 24% en diciembre del mismo año. Como principales fuentes de infección el informe apunta: Internet, los dispositivos extraíbles de almacenamiento y los adjuntos con contenido malicioso de los correos electrónicos y los scripts integrados en el cuerpo de los correos.

A medida que la tecnología y las redes corporativas industriales están cada vez más integradas, más cibercriminales desvían su atención hacia estas infraestructuras y las ven como potenciales objetivos. Explotando vulnerabilidades en las redes y en el software utilizado, los atacantes pueden hacerse con información relacionada con los procesos de producción o, incluso, parar las operaciones de fabricación, produciéndose desastres técnicos.

Con el propósito de conocer cómo de extendida está esta amenaza, los especialistas ICS CERT de Kaspersky Lab han llevado a cabo un estudio específico sobre el panorama de ciberamenazas al que se tienen que enfrentar los sistemas ICS.

Los expertos descubrieron que, en la segunda mitad del 2016, las descargas de malware y el acceso a páginas web de phishing fueron bloqueadas en más del 22% de los ordenadores industriales. Esto viene a decir que casi uno de cada cinco equipos estuvo en peligro de infección o de ver sus credenciales comprometidas a través de internet.

Los ordenadores de sobremesa de los ingenieros y de los operarios que trabajan directamente con ICS no suelen disponer de acceso directo a internet a causa de las limitaciones tecnológicas de las redes en las que se trabajan. Sin embargo, otros muchos usuarios tienen acceso simultáneo a internet y a ICS. Según el estudio de Kaspersky Lab, estos ordenadores supuestamente utilizados por los administradores de red, desarrolladores e integradores de sistemas de automatización industrial, así como contratistas terceros que se conectan a redes tecnológicas de modo directo o en remoto, pueden acceder libremente a internet porque no están vinculados a una única red industrial, con las limitaciones específicas que ello supone.

Pero internet no es la única amenaza para la ciberseguridad de los sistemas ICS. El peligro de los dispositivos extraíbles de almacenamiento infectados es otra de las amenazas destacadas por los analistas de la compañía. Durante el periodo del estudio, el 10,9% de los ordenadores con programas ICS instalados (o conectados a aquellos que cuentan con ese software), mostraban trazas de malware tras conectar algún dispositivo extraíble.

Los adjuntos maliciosos en correos, así como los scripts integrados en el cuerpo de los mensajes electrónicos, fueron bloqueados en el 8,1% de los ordenadores industriales, ocupando el tercer lugar en la lista de amenazas. En la mayoría de los casos, los ciberatacantes utilizaron correos de phishing para atraer la atención de los usuarios y ocultar los archivos maliciosos. El malware suele distribuirse a menudo en formato de documentos de oficina, como MS Office y archives PDF, utilizando varias técnicas. Los criminales se aseguran que las personas descarguen y ejecuten el malware en los ordenadores de las organizaciones industriales.

Según el estudio de Kaspersky Lab, el malware -que representa una importante amenaza para compañías de todo el mundo- es también altamente peligroso para las industrias. Aquí incluimos spyware, backdoors, keyloggers, malware financiero, ransomware y wipers. El malware puede llevar a una completa parálisis de los controles de la empresa sobre sus ICS, o pueden ser utilizados para realizar ataques dirigidos.

“Nuestro análisis muestra que la fe ciega en unas redes aisladas de internet ya no sirve. El aumento de las ciberamenazas sobre las infraestructuras críticas indica que las ICS necesitan estar debidamente protegidas y aseguradas frente al malware, tanto dentro como fuera del perímetro. Es también importante destacar que de acuerdo con nuestras observaciones, los ataques casi siempre empiezan en el punto más débil de cualquier protección, la gente”, afirma Alfonso Ramírez, director general de Kaspersky Lab Iberia.

Otros hallazgos del estudio de Kaspersky Lab:

• Uno de cada cuatro ataques dirigidos detectado por Kaspersky Lab en 2016 estaba dirigido contra objetivos industriales.

• Cerca de 20.000 tipos diferentes de malware han sido encontrados en sistemas de automatización industrial, perteneciendo a más de 2000 familias de malware diferentes.

• 75 vulnerabilidades fueron detectadas en 2016 por Kaspersky Lab. De ellas, 58 fueron identificadas como vulnerabilidades críticas extremas.

• Los tres países que sufrieron un mayor número de ataques contra ordenadores industriales fueron: Vietnam (más de 66%), Argelia (más de 65%) y Marruecos (60%).

Para proteger los entornos de ICS de forma más adecuada contra ciberataques, los expertos de ciberseguridad de Kaspersky Lab recomiendan:

• Realizar una evaluación de seguridad para identificar y eliminar las lagunas de seguridad.

• Solicitar información externa: la información suministrada por proveedores reputados ayuda a las organizaciones a predecir futuros ataques sobre la infraestructura industrial de la compañía.

• Formar al personal.

• Disponer de protección tanto dentro como fuera del perímetro: Una adecuada estrategia de seguridad debe dedicar recursos significativos para resolver la detección y ofrecer respuesta, de forma que bloquee un ataque antes de que pueda llegar a afectar importantes objetivos críticos.

• Evaluar métodos avanzados de protección: Un escenario de denegación por defecto para sistemas SCADA, chequeos regulares de integridad para controladores y monitorización especializada de red para incrementar la seguridad de la compañía en su conjunto, reducirá las posibilidades de que se produzca con éxito una brecha, incluso si algunos nodos intrínsecamente vulnerables no pueden ser reparados o eliminados.