Cómo construir un imperio de cibercrimen en 20 minutos

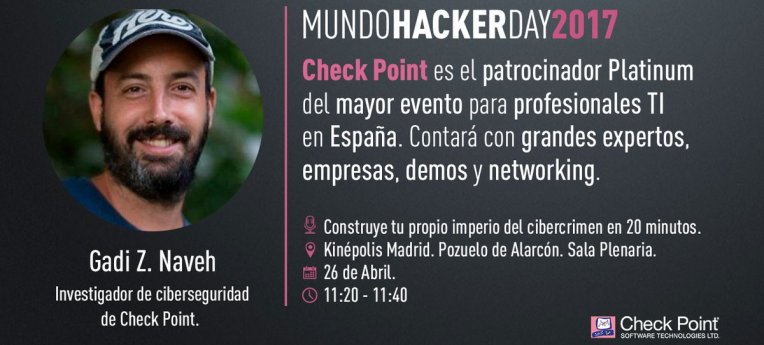

Gadi Naveh, experto en prevención de amenazas de Check Point, ha explicado en Mundo Hacker Day 2017 lo fácil que es para los delincuentes lanzar un ciberataque, y qué pueden hacer las empresas para prevenirlo.

Check Point Software Technologies, el mayor proveedor mundial especializado en seguridad, ha participado en Mundo Hacker Day 2017, la cuarta edición del evento de ciberseguridad más importante de España, celebrado en Madrid esta semana.

El salón ha contado con la ponencia de Gadi Naveh, experto en prevención de amenazas avanzadas de Check Point. En su charla, titulada “Build Your Own Cybercrime Empire in 20 minutes”, Gadi ha explicado que los ciberdelincuentes lo tienen cada vez más fácil para lanzar ataques exitosos contra usuarios y empresas, y sacar beneficio económico.

“Existen en la web numerosos foros de hacking que enseñan cómo crear malware lucrativo con unos conocimientos informáticos básicos. Por ejemplo, mediante el robo de información o de credenciales bancarias, el chantaje o el ransomware (secuestro de datos). Sin embargo, existe un método más rápido y fácil para crear un imperio del cibercrimen: aprovecharse de las herramientas creadas por otros hackers”, comenta Naveh.

Durante su intervención, Gadi Naveh ha enumerado los pasos necesarios para lanzar un ataque exitoso:

1. Ingeniería social. El eslabón más débil de la empresa, en lo que a ciberseguridad se refiere, es el empleado. Los ataques de ingeniería social se basan en engañarles para que faciliten un ciberataque. Una de las formas más populares de hacerlo es falsificando una web, por ejemplo la de una entidad bancaria. Al creer que están en un site de confianza, el usuario no dudará en escribir sus claves de acceso, que quedarán en manos del ciberdelincuente. Hay varias herramientas en internet que permiten crear una página falsa en cuestión de minutos.

2. Conseguir una lista de contactos a la que atacar. Con una simple búsqueda en Google, cualquier persona puede encontrar listas de email a diferentes precios, que contienen direcciones de correos de los trabajadores de muchas empresas, incluso de sus CEOs.

3. Contratar un servicio que envíe el email malicioso. Existen grupos de hackers que se encargan de enviar el ataque a la lista de contactos previamente adquirida. Ofrecen lanzarlo desde dominios aparentemente legítimos, y que no sean bloqueados por el filtro antispam del cliente de correo electrónico de la víctima.

Siguiendo estos tres simples pasos, cualquier persona puede convertirse en un ciberdelincuente. Otra práctica cada vez más común es, en lugar de utilizar ingeniería social, descargar un malware conocido y, hacerlo indetectable para las soluciones de ciberseguridad tradicionales. Algo relativamente sencillo, ya que se puede hacer con programas que pueden ser fácilmente encontrados en internet.

Por último, Gadi Naveh ha mencionado dos variantes de ciberamenaza cada vez más común: el exploit kit-as-a-service y el ransomware-as-a-service. Los exploit kits sirven para descubrir y explotar vulnerabilidades en los dispositivos infectados, y después instalan el malware de sus clientes. Con respecto al ransomware-as-a-service, su creador lo alquila al delincuente interesado. Una vez se produce el secuestro online, se reparten los beneficios.

“Los ciberdelincuentes necesitan un único momento de debilidad en la seguridad de una empresa para que su ataque tenga éxito. Las compañías necesitan soluciones avanzadas de prevención de amenazas. Check Point SandBlast mantiene a las organizaciones a salvo de los nuevos tipos de ciberataque, incluso de los desconocidos”, concluye Naveh.

Gadi Naveh de Check Point