El ransomware TorrentLocker cambia su estrategia de ataque, siendo Europa el principal objetivo

Tras un período de calma del ransomware de TorrentLocker, éste ha vuelto a aparecer recientemente con nuevas variantes, detectadas por Trend Micro como Ransom_CRYPTLOCK.DLFLVV, Ransom_CRYPTLOCK.DLFVW, Ransom_CRYPTLOCK.DLFVS y Ransom_CRYPTLOCK.DLFLVU.

Estas nuevas variantes están recurriendo como método de propagación a un mecanismo que explota y abusa de las cuentas de Drop box. Este nuevo tipo de ataque está en línea con las predicciones de 2017 de Trend Micro, que apuntaban a que el ransomware seguiría evolucionando más allá de los vectores de ataque convencionales.

TorrentLocker se ha mantenido activo incluso tras alcanzar su momento álgido, con unas tasas de detección bajas, lo que ha permitido a los cibercriminales culpables de la propagación del ransomware continuar trabajando en la sombra, mientras prosiguen los ataques contra victimas involuntarias.

Un enemigo familiar con un nuevo disfraz

Las nuevas variantes TorrentLocker mantienen el mismo modus operandi que los ejemplos que Trend Micro ha detectado anteriormente, aunque los cambios más significativos se dan en su nuevo método de distribución y en la manera en el que el propio malware está comprimido.

Un ejemplo del nuevo ataque TorrentLocker comienza con un e-mail que simula una factura enviada por un distribuidor de la organización donde trabaja la víctima. La factura no se envía de forma adjunta, sino que se accede a ella a través de un link de Drop box que contiene un texto haciendo referencia a facturas o números de cuenta para, así, parecer auténtico. El uso del Drop box mediante un link de una URL permite a TorrentLocker traspasar los sensores del gateway, ya que no existen restricciones y el link proviene aparentemente de una página web legitimada.

Una vez que el usuario pincha en el link, se descarga un archivo JavaScript (JS_NEMUCOD) que simula ser una factura en el ordenador de la víctima. Cuando trata de abrir la factura falsa, se descargará otro archivo JavaScript en la memoria, al que seguirá la consiguiente descarga y ejecución de la carga útil de TorrentLocker que se ejecutará automáticamente en el sistema.

Un patrón de comportamiento que siguen las nuevas variantes TorrentLocker es que están comprimidas en instaladores NSIS para impedir su detección, una técnica que también es utilizada por otros ransomware destacados como CERBER, LOCKY, SAGE y SPORA.

Alcance de los ataques

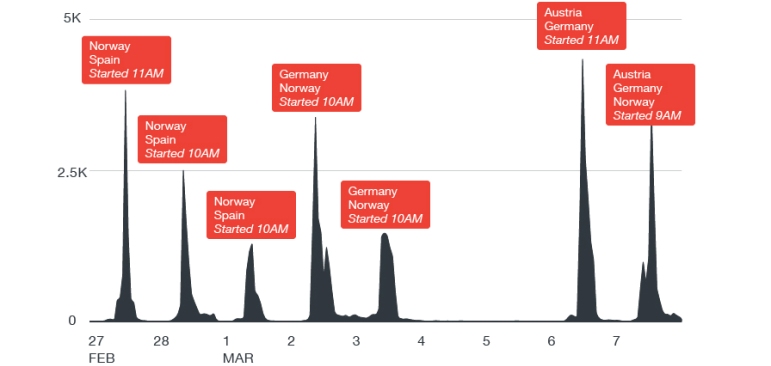

Sólo entre el 26 de febrero y el 6 de marzo de 2017, Trend Micro detectó, a través de su tecnología Smart Protection Network, 54.688 casos de emails de spam que incluían URL dirigidas a 815 cuentas diferentes de Drop box. La mayor parte de ellas tuvo lugar en Europa, siendo Alemania y Noruega los países con mayor porcentaje de infecciones. Los ataques en Noruega surgieron a finales de febrero, pero su desplazamiento hacia Alemania fue paulatino durante el mes de marzo. Los autores del ransomware lanzaron el mayor número de ataques en los días laborables, mientras que la intensidad se veía rebajaba los fines de semana. El equipo de investigación de Trend Micro ha descubierto índices de infección elevados en la franja horaria de entre las 9:00 y las 10:00 de la mañana, coincidiendo con el inicio de la jornada laboral, que es cuando los empleados generalmente comprueban sus emails. Las organizaciones utilizan a menudo Drop box para gestionar y transferir sus archivos, por lo que resulta comprensible que los empleados confíen en la legitimidad de esas URL que reciben a través de sus emails.

Aplacar a TorrentLocker

Debido a la naturaleza engañosa del nuevo TorrentLocker y otros programas de ransomware similares, las organizaciones deben tomar medidas adicionales para asegurarse de que están protegidos contra este tipo de ataques de ingeniería social. La prioridad número uno debe ser educar y concienciar a los empleados sobre las mejores prácticas para actuar y manejar ataques de phishing, lo que incluye comprobar cualquier correo electrónico para detectar contenido sospechoso, como el nombre que muestra el remitente o cualquier URL que no coincida. De hecho, se recomienda a los usuarios finales que se abstengan de descargar archivos adjuntos o que hacer clic en vínculos insertados en general, a menos que estén absolutamente seguros de que provienen de una fuente legítima.

Igualmente, los usuarios también deben tomar medidas para garantizar que cuentan con un backup de sus datos. Para llevo, Trend Micro recomienda implementar la política de copia de seguridad 3-2-1, que consiste en guardar al menos tres copias de datos, con dos copias en diferentes tipos de almacenamiento –preferiblemente en un disco interno y extraíble, y una copia fuera de las instalaciones.