La última extorsión en la campaña de declaración de impuestos

Igual que podemos estar seguros en relación a algunos aspectos de la vida, lo mismo pasa con el cibercrimen. El día para presentar la declaración de impuestos se acerca en EE.UU. y, como millones de americanos están inmersos en este proceso, los cibercriminales también están interviniendo para hacer que esta tarea sea más rentable para ellos y difícil para sus víctimas.

Hemos sido testigos de incidentes recientes en organizaciones que caen por patrones de emails de negocio comprometidos (BEC) relacionados con la declaración de impuestos; ahora parece que los extorsionistas online se han sumado también a la refriega.

PowerWare (Trend Micro lo identifica como RANSOM_POWERWARE.A) es un nuevo crypto-ransomware que explota Windows PowerShell para su proceso de infección. Sin embargo, aparte del cifrado de archivos que comúnmente realiza el ransomware, PowerWare también se dirige a los archivos de declaración de impuestos creados por los programas de presentación de impuestos (por ejemplo, archivos con extensiones .tax2013 y .tax2014). Tanto para usuarios como para las organizaciones, la pérdida de registros del período en vigor y de años previos puede ser una gran molestia que, en ocasiones resulta costosa. Por ejemplo, en EE.UU. se recomienda que los contribuyentes conserven los registros de sus declaraciones de impuestos durante unos tres años después de la presentación de las mismas, ya que la ley para revisar los impuestos y devoluciones establece este mismo período de tiempo antes de que estas prescriban.

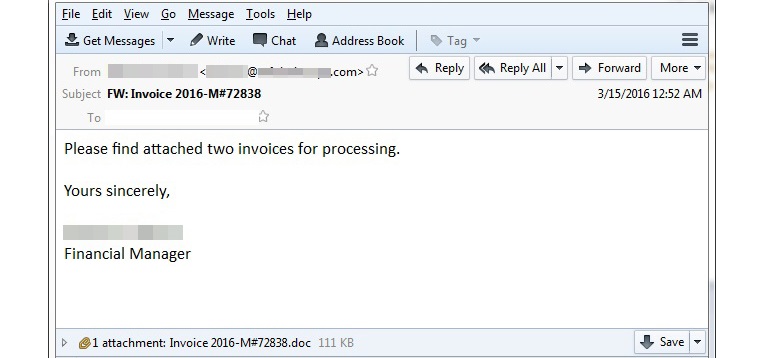

También vale la pena señalar que, si bien el ransomware que se dirige a los archivos específicos relacionados con los impuestos ya se ha visto con anterioridad, la técnica de PowerWare, que utiliza una macro y PowerShell, es bastante inusual. Un spam engaña a los usuarios con "Factura" en el asunto y "Director Financiero" como remitente (ver imágen de arriba).

El documento enseña a la víctima a habilitar las macros. Una vez que se habilitan, la macro maliciosa ejecuta los siguientes códigos:

Como se ve en los códigos anteriores, la macro utiliza cmd para ejecutar una instancia de Powershell.exe. Esta instancia se conecta a una web para descargar el script de ransomware PowerWare (también escrito en Powershell) y guardarlo en la carpeta temporal de Windows como Y.ps1. A continuación, el código ejecuta otra instancia PowerShell para correr PowerWare.

Como se mencionó antes, PowerWare cifra los archivos con extensión .tax2013 y .tax2014, entre otros, antes de autodestruirse. También dejar caer un archivo HTML denominado "FILES_ENCRYPTED-READ_ME.HTML” en cada carpeta con un fichero cifrado, que detalla cómo un usuario afectado puede conseguir sus archivos de nuevo.

Los atacantes piden 500 dólares, ó 1.188 BTC (bitcoins), y el doble, si la víctima no realiza el pago antes del plazo concedido.

Aunque PowerWare es una nueva familia de crypto-ransomware, imita CryptoWall en cierta medida. Emplea el mismo diseño de la nota de rescate de CryptoWall, y al acceder al sitio de pago, también se puede observar que la barra de título lleva "Servicio de Decodificación de CryptoWall”. En cierto modo, PowerWare quiere tener el mismo impacto que una vez tuvo CryptoWall.

PowerWare también tiene la capacidad de trazar las unidades de red y enumerar todas las unidades lógicas, lo que le convierte en una gran amenaza para las grandes empresas con poca o ninguna experiencia en el manejo de amenazas como crypto-ransomware.

Cómo librarse del ransomware en esta campaña de impuestos

El conocimiento de este tipo de amenazas actúa como una primera línea de defensa para el usuario frente al ransomware. Crear suficientes copias de seguridad con regularidad también ayuda a mitigar los daños causados por el ransomware. Igualmente, animamos a los usuarios a aplicar la regla 3-2-1 para realizar copias de seguridad de sus archivos:

- Al menos tres copias,

- En dos formatos diferentes,

- con una de dichas copias off-site

Las soluciones para el endpoint de Trend Micro como Trend Micro Security, Smart Protection Suites, y Worry-Free Business Security pueden proteger a los usuarios finales y empresas de esta amenaza mediante la detección de los archivos maliciosos y mensajes de email antes de infectar al usuario. También son capaces de bloquear todas las URLs maliciosas relacionadas.

SHA1s de archivos relacionados:

- 9abeef3ed793f28a24562c3e5c3104eee99daa1c – downloader

- 8a26892a7949c6a29d9d620c2ffd4c58921d6736 – PowerWare

- ee2c9cf8cf6314c27e9724c529df8b3fb7c2e985 – PowerWare

Por: Anthony Melgarejo y Rhena Inocencio, Trend Micro