Ciberextremistas vinculados con el mundo árabe, tras los ciberataques contra Israel y Egipto

La Operación Arid Viper revela que los ciberataques se dirigen a organizaciones israelíes utilizando infraestructura alojada en Alemania con vínculos en Gaza y en otras localizaciones aliadas. Este ataque destaca por utilizar tácticas inusuales para perpetrar tanto ataques dirigidos como actividades de cibercrimen, y están siendo ejecutados por grupos que los expertos de Trend Micro califican de Ciberextremistas.

Este trabajo de investigación de Trend Micro saca a la luz dos operaciones diferentes fuertemente vinculadas al mundo árabe y posiblemente establecidas en la franja de Gaza. La primera operación, denominada Operación Arid Viper, es responsable de un ciberataque altamente dirigido contra cinco organizaciones en Israel de gobierno, transporte/infraestructura, ámbito militar y defensa, entorno educativo y universidades y transportes, y una organización con sede en Kuwait. Los agentes que están detrás de esta operación han demostrado la capacidad de emplear ataques sofisticados contra objetivos e individuos clave para de extraer datos sensibles e información confidencial y, se cree que esta operación se ha llevado a cabo desde mediados de 2013. La técnica utilizada por los ciberpiratas es la de “arponear” o spear phishing, enviando correos electrónicos con un vídeo pornográfico oculto adjunto.

El proceso de monitorización de la infraestructura de comando y control C&C (alojada en Alemania) llevó al equipo de investigación de Trend Micro a descubrir otra operación, Advtravel, dirigida por hackers egipcios.

La investigación de la compañía revela que estos hackers egipcios parecen estar particularmente interesados en las imágenes almacenadas en los equipos de sus víctimas. Podemos presumir que lo que buscan son imágenes incriminatorias o comprometedoras con fines de chantaje. A diferencia de los agentes de amenaza de Operación Arid Viper, la motivación del grupo que está detrás de la operación Advtravel no es ni financiera ni está relacionada con el espionaje. Curiosamente, cuando Trend Micro comprobó la información advtravel[dot], el atacante abandonó la estructura de directorios de un servidor completamente abierto al público. Esto nos lleva a pensar que los atacantes detrás de Advtravel tienen menos conocimientos técnicos y están perpetrando ataques a otros egipcios con ataques menos sofisticados y propósitos menores.

Cadenas de infección de Operación Arid Viper y Advtravel

En el caso de la Operación Arid Viper se utilizó un correo electrónico de spear phishing con un fichero adjunto como mecanismo de entrega. Dicho archivo adjunto tiene un archivo .RAR que extrae automáticamente un archivo .SCR que baja dos archivos cuando se ejecuta.

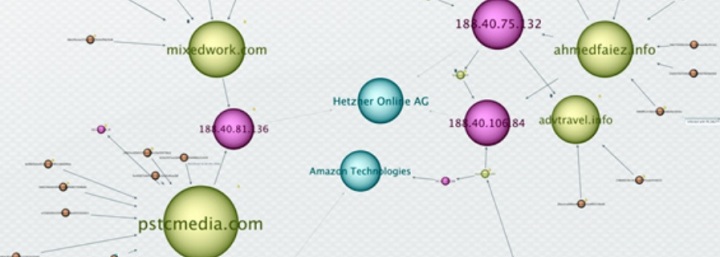

El primer archivo es un clip de vídeo pornográfico, que sirve como un cebo de ingeniería social; mientras que el segundo archivo es el malware real que conecta a los servidores C&C. Una vez que el malware del segundo nivel está en el sistema, se configura a sí mismo para ejecutarse de forma automática cada vez que los sistemas se reinician, incluso haciéndose pasar por un software de comunicación de Internet. Ahondando en la investigación, Trend Micro encontró en uno de sus servidores C&C, pstcmedia.com, que estaba registrado bajo la dirección personal de correo electrónico: khalid.samraa@gmail.com. Además, los otros servidores C&C ha estado alojados en direcciones IP (188[dot] 40[dot] 75[dot] 132 y 188[dot] 40[dot] 106[dot] 84) en Hetzner, Alemania. Nuestros resultados mostraron que la IP 188[dot] 40[dot] 75[dot] 132, se relaciona la operación Advtravel.

Aunque el malware implicado en la operación Advtravel es diferente al de la Operación Arid Viper, ambas tienen similitudes, como compartir el mismo servidor y que los dominios utilizados en Advtravel están registrados con los mismos correos electrónicos que en la Operación Arid Viper. Cabe destacar que el mismo servidor y los detalles del sitio de registro sugieren la existencia de una supra organización, un foro o un patrocinador influyente que podría estar proporcionando varios grupos de hacking con los medios para alcanzar sus fines.

Junto a los detalles técnicos de ambas campañas y sus objetivos, la investigación Operation Arid Viper: Bypassing the Iron Dome también analiza la atribución o detalles de ciertos individuos que parecen estar vinculados a estas campañas.