Cuidado con el Baiting

El "email marketing" de los hackers

A medida que los hackers maliciosos han comenzado a trabajar para hacer de sus ataques de phising más específicos y efectivos, han empezado también a investigar a sus víctimas potenciales. De esta forma, almacenan información que les ayuda a mejorar las probabilidades de éxito de sus ataques. Dichos ataques, nominados de 'baiting', son una técnica que los atacantes usan para comprobar direcciones de email y ver quién es más probable que responda.

Según un estudio realizado por investigadores de Barracuda Networks, algo más de un 35% de las 10.500 empresas analizadas fueron objetivo de al menos un ataque 'baiting' en septiembre de 2021, con una media de tres direcciones de email diferentes por cada empresa que recibieron alguno de estos mensajes.

A continuación, veremos las formas en las que los atacantes utilizan estos ataques y las técnicas que utilizan para evitar ser detectados, así como soluciones para ayudar a las empresas para detectar, bloquear y recuperarse de este tipo de ataques.

'Baiting' es una clase de amenaza en la que los hackers intentan recopilar información que puedan usar para futuros ataques. También conocidos como ataques de reconocimiento son normalmente emails muy cortos o con muy poco contenido. El objetivo es verificar la existencia del correo electrónico de la víctima al no recibir la alerta de "no ha podido ser entregado" (en inglés: "undeliverable"), o incluso involucrar a la víctima en una conversación que potencialmente pueda llegar a originar una fuga de información o incluso transferencias de dinero.

Debido a que esta clase de correos apenas contienen información o contenido y no contienen enlaces de phising o archivos adjuntos contaminados es difícil que los detectores tradicionales de phising los identifiquen y puedan defender el sistema de estos ataques.

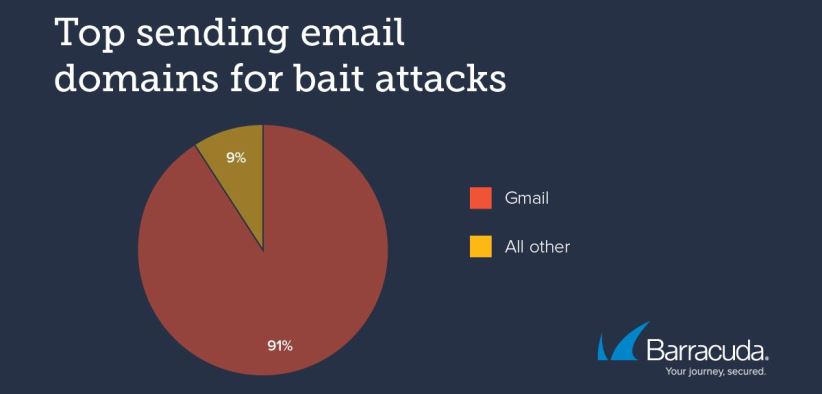

Además, para evitar ser detectados, los hackers utilizan direcciones de email recién creadas de servidores gratuitos como Gmail, Yahoo, o Hotmail. También realizan este tipo de envíos en un perfil de bajo volumen y sin que sea en ráfagas, ya que así pasan desapercibidos en cualquier detector de anomalías en las empresas.

Se sabe que este tipo de ataques preceden a ataques de phising dirigido. Así, el equipo de investigadores de Barracuda realizó un experimento contestando a uno de estos correos que llegó a una de las direcciones de correo privadas de un empleado. El ataque original se realizó el 10 de agosto de 2021 y consistía en un email con el asunto "HI" y el cuerpo del mensaje vacío.

Como parte del experimento, el empleado de Barracuda respondió al correo el 15 de agosto de 2021, con un correo que decía "Hola, ¿Cómo te puedo ayudar?" (en inglés: "Hi, how may I help you?). En menos de 48 horas, el 17 de agosto de 2021, el empleado recibió un correo que formaba parte del ataque dirigido de phising. El correo original estaba diseñado para verificar la existencia del buzón de correo y la disposición de la víctima para responder los correos.

• Desarrollando estrategias basadas en Inteligencia Artificial (IA) que identifiquen y bloqueen ataques de cebo. La tecnología tradicional está bastante obsoleta cuando nos referimos a bloquear este tipo de correos. Los mensajes no incluyen ningún contenido malicioso y normalmente vienen de Gmail, que tiene una buena reputación. La defensa basada en la IA es mucho más efectiva. Utiliza datos extraídos de múltiples fuentes, incluidos grafos de comunicación, sistemas de reputación y análisis a nivel de red para poder protegerse contra este tipo de ataques.

• Capacitando a los usuarios para que reconozcan y denuncien los ataques de cebo. Es posible que algunos de estos ataques aún lleguen a las bandejas de entrada de los usuarios, así que es altamente recomendable capacitarlos para que reconozcan estos ataques y no respondan. Es aconsejable también incluir ejemplos de ataques de cebo en las campañas de concienciación, capacitación y simulación sobre seguridad. Se debe animar a los usuarios a reportar estos incidentes a sus equipos de TI y seguridad.

• No permitiendo que los ataques de cebo se queden en las bandejas de entrada de los usuarios. Cuando se identifican los ataques de cebo, es importante eliminarlos de las bandejas de entrada de los usuarios lo más rápido posible antes de que los usuarios abran o respondan al mensaje. La respuesta automatizada a incidentes puede ayudar a identificar y remediar estos mensajes en minutos, evitando una mayor propagación del ataque y ayudando a evitar que su organización sea un objetivo futuro.