Apps con malware bancario

Aplicaciones falsas de Android que instalan malware bancario.

Bitdefender, compañía líder en ciberseguridad que protege cientos de millones de equipos y sistemas informáticos en todo el mundo, publica una investigación sobre un conjunto de nuevas aplicaciones maliciosas de Android que se hacen pasar por las reales para instalar malware en el teléfono. Estas aplicaciones contienen los troyanos bancarios Teabot y FLubot, identificados por varios investigadores de seguridad a principios de 2021.

TeaBot es un troyano bancario que ataca principalmente a bancos europeos y que está teniendo especial incidencia en España. Es capaz de robar las credenciales de las víctimas, acceder a sus SMS y controlar de forma remota el teléfono.

Los ciberdelincuentes imitan las aplicaciones mejor calificadas en Play Store con el fin de engañar a sus víctimas para que se descarguen e instalen sus versiones modificadas. Los investigadores de Bitdefender han identificado cinco nuevas aplicaciones maliciosas de Android que contienen el troyano bancario Teabot y se hacen pasar por las reales.

Bitdefender publica un listado de todos los bancos a los que apunta el malware Teabot en estos momentos:

FluBot no se queda atrás

FluBot es otro peligroso troyano bancario que se hace pasar por una empresa de mensajería para robar los datos bancarios de sus víctimas. Esta campaña está teniendo un alto impacto en países europeos, sobre todo en Alemania, España, Italia y Reino Unido.

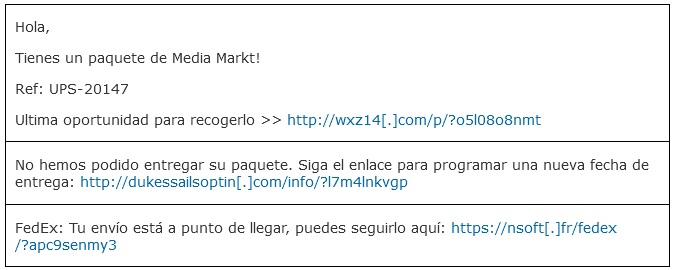

El fraude comienza con la llegada de un SMS. Un remitente desconocido dice ser una empresa de mensajería (DHL Express Mobile, FedEx Mobile y Correos, entre otras) que no ha podido entregar un paquete. Para recuperarlo, se invita a seguir un enlace y descargar una aplicación maliciosa para hacerse con el control del teléfono Android.

En su análisis, Bitdefender ha observado más de 100 dominios diferentes utilizados en la campaña. Estos dominios pertenecen a sitios pirateados o secuestrados, donde los actores de amenazas inyectaron su malware para propagarse aún más. En muchos casos, se trata de sitios web y dominios legítimos que han sido atacados con éxito por ciberdelincuentes a través de vulnerabilidades existentes, lo que les permite inyectar enlaces de descarga de malware.

A continuación, puedes ver ejemplos de SMS recibidos por las víctimas: