La sofisticación de los ciberataques dirigidos al sector industrial

Las técnicas de los ciberdelincuentes para lanzar ataques dirigidos alcanza un grado de detalle sorprendente.

Esto se pone de manifiesto particularmente cuando las víctimas son compañías de actividades industriales, como en el ejemplo del que vamos a hablar. En estos casos concretos, habría que preguntarse quién es más ingeniero, si el industrial o el informático malintencionado.

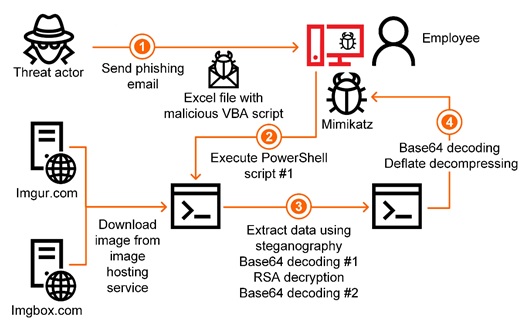

Afortunadamente, contamos con esquemas gráficos que pueden ayudar a hacer de croquis en el lío. No habrá examen por nuestra parte, pero recomendamos su estudio atento, no sea que la evaluación se la puedan hacer los hackers maliciosos a su empresa...

A principios de 2020 se descubrió una serie de ataques dirigidos contra organizaciones industriales en diversas regiones. Según los últimos hallazgos del CERT de Kaspersky ICS, estos ataques iban dirigidos a sistemas de Japón, Italia, Alemania y el Reino Unido. La lista de objetivos incluía proveedores de equipos y software para empresas industriales. Las investigaciones han demostrado que los atacantes utilizaron documentos maliciosos de Microsoft Office, scripts de PowerShell y diversas técnicas para dificultar la detección y el análisis de sus programas maliciosos, incluyendo la esteganografía, una ingeniosa tecnología de ocultamiento de información.

Los ataques dirigidos a objetos industriales atraen la atención de la comunidad de ciberseguridad: son sofisticados y se centran en empresas que tienen un valor crítico. Cualquier interrupción de su actividad podría tener diversas consecuencias, desde el éxito del espionaje industrial hasta pérdidas financieras generalizadas.

Los ataques mencionados no fueron una excepción. Los correos electrónicos de phishing, utilizados como vector de ataque inicial, se adaptaron y personalizaron al lenguaje específico de cada víctima concreta. El malware utilizado en este ataque realizaba actividades destructivas sólo si el sistema operativo tenía una localización que coincidía con el lenguaje utilizado en el correo electrónico de phishing. Por ejemplo, en el caso de un ataque a una empresa de Japón, el texto del correo electrónico de phishing y el documento de Microsoft Office que contenía la macro maliciosa se escribieron en japonés. Además, para desencriptar con éxito el módulo de malware, el sistema operativo debía tener una localización en japonés.

Un análisis más detallado ha demostrado que los atacantes usaron la utilidad Mimikatz para robar los datos de autenticación de las cuentas de Windows almacenadas en un sistema comprometido. Esta información puede ser utilizada por los atacantes para acceder a otros sistemas dentro de la red de la empresa y desarrollar ataques. Una situación especialmente peligrosa se produce cuando los atacantes obtienen acceso a las cuentas con derechos de administrador del dominio.

En todos los casos detectados, el malware fue bloqueado por las soluciones de seguridad de Kaspersky, lo que impidió que los atacantes continuaran con su actividad. El objetivo final de los criminales sigue siendo desconocido. Los expertos del CERT de Kaspersky ICS continúan controlando nuevos casos similares.

"Este ataque atrajo la atención debido a la utilización por parte de los atacantes de varias soluciones técnicas no estándar. Por ejemplo, el módulo de malware está codificado dentro de la imagen utilizando métodos de esteganografía, y la propia imagen está alojada en recursos web legítimos. Todo ello hace casi imposible detectar la descarga de ese malware mediante herramientas de vigilancia y de control del tráfico de la red: desde el punto de vista de las soluciones técnicas, esa actividad no difiere del acceso habitual al alojamiento legítimo de la imagen. Junto con el carácter dirigido de las infecciones, estas técnicas indican el carácter sofisticado y selectivo de estos ataques. Es preocupante que las empresas industriales se encuentren entre las víctimas del ataque. Si los datos de autenticación de los empleados de la organización caen en manos malintencionadas, esto puede tener muchas consecuencias negativas, empezando por el robo de datos confidenciales y terminando por los ataques a empresas industriales a través de las herramientas de administración remota utilizadas por el proveedor", explicó Vyacheslav Kopeytsev, experto en seguridad de Kaspersky.

"El ataque demuestra una vez más que para que las instalaciones de energía eléctrica funcionen de manera fiable, es de vital importancia garantizar la protección de las estaciones de trabajo y los servidores, tanto de las redes tecnológicas corporativas como de las operativas. Aunque una protección fuerte de los endpoints puede ser suficiente para evitar ataques similares, en este caso, recomendamos utilizar un enfoque más completo para la ciberdefensa de una instalación industrial. Los ataques a través de empresas adjudicatarias y proveedores pueden tener puntos de entrada completamente diferentes dentro de la empresa, incluidos los de la red de OT. Aunque los objetivos del ataque no están claros, es mejor asumir que los atacantes tienen el potencial de acceder a los sistemas críticos de la instalación. Los sistemas actuales de vigilancia, detección de anomalías y de ataques a redes pueden ayudar a detectar oportunamente los indicios de un ataque contra los sistemas y equipos de control industrial y a prevenir un posible incidente", comenta Anton Shipulin, jefe de la división de soluciones de Kaspersky Industrial CyberSecurity.

Para reducir los riesgos de un ataque, se aconseja a las organizaciones industriales:

• Proporcionar capacitación a los empleados de las empresas sobre cómo trabajar con el correo electrónico de forma segura y, en particular, identificar el phishing.

• Restringir la ejecución de macros en los documentos de Microsoft Office.

• Restringir la ejecución de scripts de PowerShell (si es posible).

• Prestar especial atención a los eventos de inicio de procesos de PowerShell iniciados por las aplicaciones de Microsoft Office. Restringir los programas para que no reciban privilegios de SeDebugPrivilege (si es posible).

• Instalar una solución de seguridad para endpoints corporativoscon la capacidad de administrar centralmente las políticas de seguridad y mantener actualizadas las bases de datos de antivirus y los módulos de software para soluciones de seguridad.

• Utilizar soluciones de seguridad para endpoints y redes de OT para garantizar una protección integral para todos los sistemas críticos de la industria.

• Utilizar las cuentas con derechos de administrador de dominio sólo cuando sea necesario. Después de utilizar dichas cuentas, reinicie el sistema donde se realizó la autenticación.

• Implementar una política de contraseñas que incluya requisitos sobre el nivel de complejidad y cambios regulares de las contraseñas.

• Ante la sospecha inicial de que los sistemas están infectados, realice una comprobación con el antivirus y fuerce el cambio de contraseña de todas las cuentas que se utilizaron para iniciar sesión en los sistemas comprometidos.