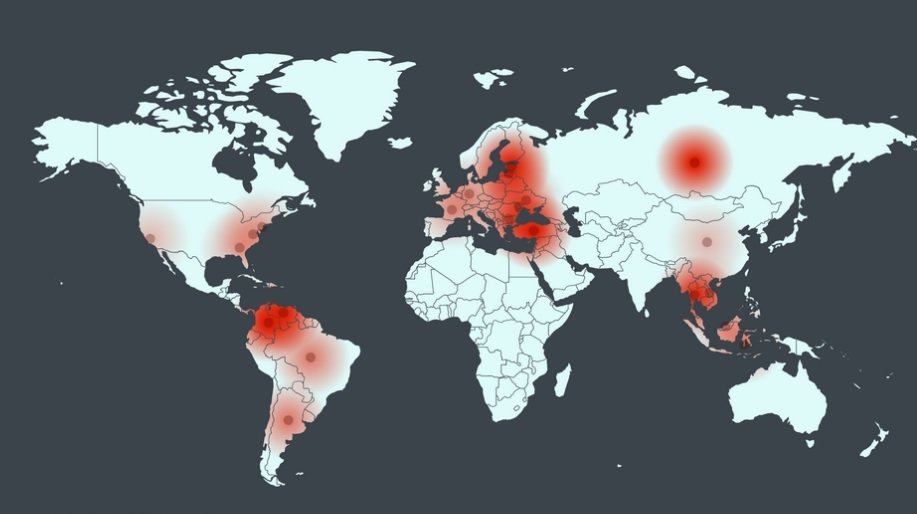

La mayor parte de los ciberataques que sufre Europa tienen su origen dentro del continente

Europa sufre más ataques desde dentro de sus fronteras que cualquier otra parte del mundo.

F5 Labs, la unidad de inteligencia de ciberseguridad de la compañía F5 Networks, ha investigado el rastro de los ciberataques dirigidos a direcciones IP europeas desde el 1 de diciembre de 2018 hasta el 1 de marzo de 2019, comparando la situación con otras zonas como Estados Unidos, Canadá y Australia.

Países atacantes

Los sistemas informáticos europeos están siendo objetivo de ataques originados en todo el planeta, pero la mayor parte de los ataques llegan de 10 países en este orden: Países Bajos, Estados Unidos, China, Rusia, Francia, Irán, Vietnam, Canadá, India e Indonesia. Los Países Bajos lanzaron 1,5 veces más ataques contra sistemas europeos que Estados Unidos y China juntos y seis veces más que Indonesia.

Principales redes de ataque (ASNs) e ISPs

La red holandesa de HostPalace Web Solutions (ASN 133229) fue la más activa en número de ataques, seguida de la francesa Online SAS (ASN 12876). La siguiente fue NForce Entertainment (ASN 43350), también de los Países Bajos. Las tres empresas son proveedores de alojamiento web y aparecen habitualmente en las listas de redes más activas en generación de ciberataques de F5 Labs.

El 72% de todas las ASNs registradas pertenecen a proveedores de servicios de Internet (ISPs). El 28% a proveedores de alojamiento web. Como parte de su análisis, F5 Labs también identificó las 50 direcciones IP que más ataques protagonizan a destinos en Europa. F5 Labs insta a las organizaciones a que revisen los registros de sus redes en busca de conexiones con estas direcciones IP.

Los puertos más atacados

Al analizar los puertos más atacados, F5 Labs pudo tener una idea del tipo de sistemas que más gustan a los hackers.

En Europa, el puerto más atacado fue el 5060, utilizado por el servicio de protocolo de inicio de sesión (SIP) para la conectividad de voz sobre IP (VoIP) en teléfonos y sistemas de videoconferencia. Este es un puerto especialmente atacado durante las cumbres políticas internacionales, como las recientes de Trump con Kim Jung Un y Vladimir Putin. También son objetivo habitual el puerto 445 del bloque de mensajes del servidor de Microsoft (SMB) y el puerto 2222, que se usa comúnmente como un puerto shell seguro (SSH) no estándar.

Mantenerse seguro

F5 aconseja a las empresas llevar a cabo escaneos de vulnerabilidades externas de forma continua para poder descubrir qué sistemas están expuestos y sobre qué puertos específicos.

Cualquier sistema expuesto públicamente a los principales puertos abiertos atacados debería tener prioridad tanto para el firewall (como el puerto 445 de Microsoft Samba, o los puertos de SQL 3306 y 1433) como por las herramientas de gestión de vulnerabilidades. Además, las aplicaciones web que reciben tráfico sobre el puerto 80 deben estar protegidas con un firewall de aplicaciones web, deben analizarse continuamente para detectar posibles vulnerabilidades y deben tener prioridad en las tareas de gestión de vulnerabilidades.

F5 Labs también señala que muchos de los ataques dirigidos a puertos que soportan servicios de acceso como SSH son de fuerza bruta, por lo que cualquier página de inicio de sesión pública tendría que implementar las protecciones adecuadas para este tipo de ataques.

“Los administradores de la red y los ingenieros de seguridad deberían revisar los registros de la red en busca de cualquier conexión con las principales IP de ataque. Si se detectan, deberían informar a los propietarios de las ASNs y a los ISPs para que procedan al cierre de estos sistemas o comprueben si el ataque se está originando en un dispositivo IoT infectado", afirma Sara Boddy, Directora de Investigación de Amenazas de F5 Labs.

“Es cierto que bloquear todo el tráfico de una red o de un ISP puede ser complicado e, incluso, contraproducente para el negocio, pero es posible que una organización no esté interesada en hacer negocios con un país en concreto. En ese caso, bloquear todo el tráfico proveniente de ese país puede ser una fórmula eficaz para evitar posibles ataques y ahorrar recursos”.