El malware Plead compromete la seguridad del servicio de almacenamiento cloud WebStorage de ASUS

ESET, líder mundial en ciberseguridad y el mayor fabricante de software de seguridad de la Unión Europea, ha descubierto que los atacantes que se encuentran detrás del malware Plead han estado distribuyendo muestras de esta amenaza a través de routers comprometidos y mediante ataques man-in-the-middle contra el software legítimo WebStorage de ASUS.

Estos ataques han sido detectados por la telemetría de ESET en Taiwán, país más afectado por este malware. Hace unos días se informó de que el malware Plead estaba siendo utilizado por parte del grupo BlackTech en ataques dirigidos y centrados en actividades de ciberespionaje, especialmente en países de Asia.

Fue a finales de abril cuando los investigadores de ESET observaron múltiples intentos de propagar el malware Plead de forma poco habitual. El backdoor que incorpora Plead se creaba y ejecutaba utilizando un proceso legítimo denominado AsusWSPanel.exe. Este proceso pertenece a un cliente de servicios de almacenamiento cloud llamado ASUS WebStorage estando el archivo ejecutable firmado digitalmente por ASUS Cloud Corporation.

ESET sospecha que se trata de un ataque man-in-the-middle, tal y como detalla el autor de la investigación, Anton Cherepanov: “el software ASUS WebStorage es vulnerable a este tipo de ataques, ya que las actualizaciones se solicitan y envían utilizando el protocolo HTTP. Una vez descargada la actualización, el software no valida su autenticidad antes de ser ejecutada, por lo que si el proceso es interceptado por los delincuentes, es sencillo intercambiar el archivo por una actualización maliciosa”.

De acuerdo con las investigaciones iniciales sobre este ataque, el malware Plead también compromete routers vulnerables e incluso los utiliza como servidores de mando y control para el malware. “Nuestras investigaciones descubrieron que la mayor parte de las organizaciones afectadas tenían routers fabricados por la misma empresa. Además, los paneles de administración de los routers se encuentran accesibles a través de Internet, por lo que creemos que los ataques man-in-the-middle a nivel de router son el escenario más probable de actuación por parte de los delincuentes”, añade Cherepanov, que aconseja a los desarrolladores de software “no sólo controlar el entorno para localizar posibles intrusiones, sino también desplegar mecanismos de actualización adecuados que sean resistentes a los ataques man-in-the-middle”.

Desde ESET también apuntan a que, aunque sea menos probable, podríamos estar ante un ataque de cadena de suministro, ya que este tipo de ataques ofrece oportunidades ilimitadas para atacantes que quieran llegar a un número muy amplio de objetivos al mismo tiempo.

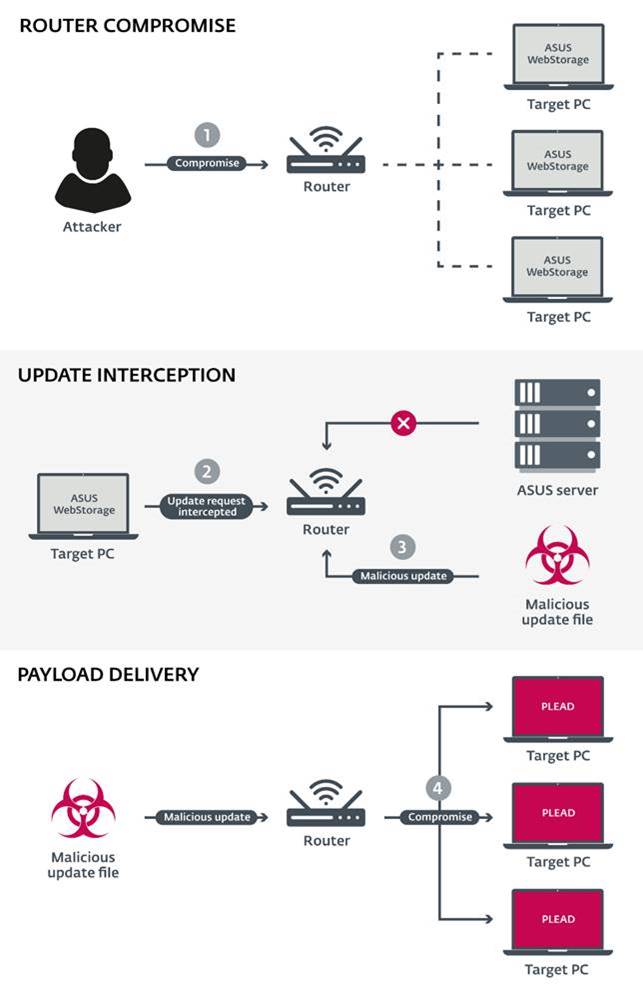

Infografía con explicación del ataque Man-in-the-middle

La siguiente ilustración explica el escenario más probable utilizado por los atacantes para descargar el malware en los sistemas objetivos usando routers comprometidos.