Ransomware móvil para Android: ¿es mayor, ha mejorado o es más dañino?

El panorama de las ciberamenazas no solo está repleto de ladrones de información y malware. Ahora también hay ransomware en el móvil, aunque en realidad esto ya existe desde hace tiempo.

Aunque parece que por el momento no está tan desarrollado como sus homólogos de escritorio -especialmente si se tienen en mente los casos de WannaCry y Petya-, el creciente uso de los dispositivos móviles –particularmente en las empresas- atraerá naturalmente una mayor atención de los cibercriminales para hacer uso de este tipo de amenaza, tal y como explica a continuación el equipo de analistas de amenazas móviles de Trend Micro.

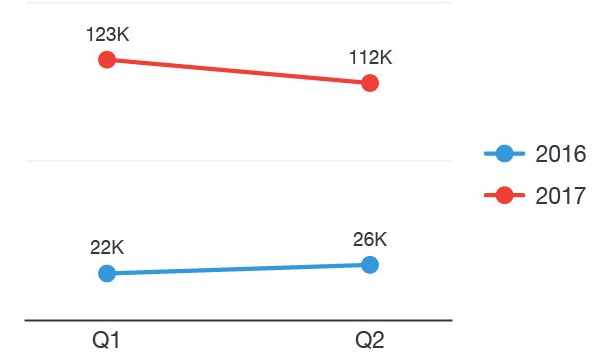

Tomemos como ejemplo el ransomware móvil en la plataforma Android. Las variantes que se detectaron y analizaron durante el último trimestre del pasado año fueron el triple en comparación con el mismo período de 2015. De hecho, este aumento es asombroso. Trend Micro ya ha contabilizado más de 235.000 detecciones de ransomware en Android solamente en la primera mitad de 2017, lo que equivale a un 181% respecto a todo 2016.

Imagen 1: Comparación de las detecciones de ransomware móvil en Android durante la primera mitad del año en 2016 y 2017

La reciente corriente de bloqueo de pantalla y el cifrado de archivos dirigida a los dispositivos Android subraya también el creciente predominio del ransomware móvil. Alguno de estos incluyen a SLocker, que imita a WannaCry y abusa de redes sociales legítimas, y LeakerLocker, que amenaza con exponer los datos personales de las víctimas. Y ahora, que ha sido filtrado en GitHub el código fuente de SLocker, estamos predestinados a observar más de estas amenazas.

Así que, ¿cómo está evolucionando hasta el momento el crypto-ransomware de Android? ¿Cuál es su perspectiva dentro del panorama de amenazas móviles?

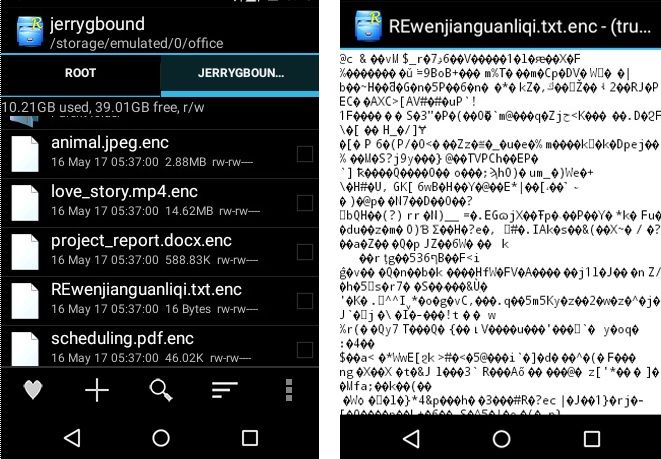

Imagen 2: Comportamiento típico de un crypto-ransomware

De los bloqueos de pantalla al malware de cifrado de archivos

Un ransomware móvil típico en Android era bastante simple en aquel entonces. Bloqueaba la pantalla del dispositivo y superponía una nota de rescate. Esta evolución hasta un crypto-ransomware se produjo en mayo de 2014 en forma de Simple Locker (ANDROIDOS_SIMPLOCK.AXM), siendo capaz de cifrar los archivos alojados en los dispositivos móviles y sus tarjetas SD.

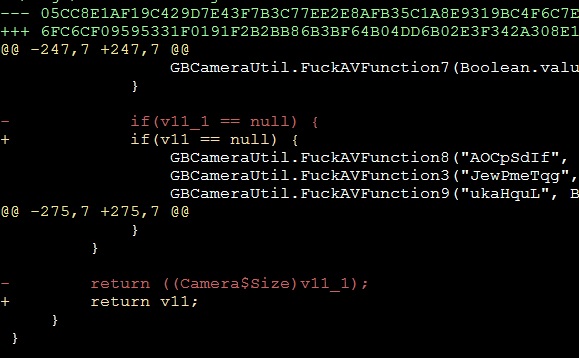

Desde entonces se han visto amenazas similares, y algunas variantes que son versiones reempaquetadas del malware original, que reaparecen en los mercados de apps de terceros. Otras versiones eran promovidas y activadas para eludir la detección. De hecho, en Trend Micro hemos visto incluso como un autor de un malware corrigió un error en su propio ransomware el pasado mes de mayo, actualizando un argumento legal relacionado con cómo se muestra la nota de rescate y dónde recuperarla.

Imagen 3: Un error arreglado relacionado con la nota de rescate en una muestra que obtuvimos en mayo de 2017 (hora de la firma de la app 2017-05-01 23:15:04)

Crypto-ransomware para Android y su evolución

¿Pero qué hace exactamente un crypto-ransomware de Android? Desde que apareciera el primer crypto-ransomware en mayo de 2014, Trend Micro ha monitorizado y analizado archivos cifrados de malware móvil para Android encontrando varias propiedades comunes entre ellos.

Icono y etiqueta. Mayoritariamente usado en ‘Adobe Flash Player’, ‘video Player’ y en muchos nombres de aplicaciones de gaming como sus etiquetas y el icono predeterminado de Android o Adobe Flash Player. La etiqueta y el icono unen sus vectores de infección: apps de juegos y vídeo. Tenga en cuenta que Flash no ha estado disponible en Android durante al menos cinco años.

Nombre del paquete. Las aplicaciones de Android consisten en paquetes y deben incluir un paquete principal con un nombre especificado. Es una manera de distinguir una app de otras e incluso de versiones de sí misma. Hemos encontrado que los nombres de los paquetes de las apps preinstaladas como el email, el calendario o los navegadores han sido falsificados por ransomwares móviles cifrados. Un nombre típico del paquete sería 'com.common.calendar'. Desde que está asociado con una app legítima, puede disuadir a los usuarios de desinstalarlos.

Objetivos. El cryto-ransomware tiene un alcance más global, pero también está determinando los objetivos. Incluso cuentan con interfaces de usuarios personalizadas (UI), especialmente cuando se distribuyen en los países de Oriente Medio. Tomando como base el código descompilado y los análisis de sandboxing, los investigadores de Trend Micro han visto cómo estas amenazas son cada vez más específicas con sus objetivos. Por ejemplo, el Simple Locker detectado en mayo de 2014 fue escrito en ruso, pero el rescate que pedía era en hryvnias, la moneda de Ucrania, por lo que se supone que este malware iba dirigido a los usuarios de Android en este país. También estaba el ransomware de Android que imitaba a WannaCry, que prefería el pago vía Alipay, WeChat y QQ, lo que da a entender que se dirigía a los usuarios chinos.

Otro caso: el cryto-ransomware encontrado en Emiratos Árabes, Arabia Saudí e Irán. El malware recupera el lenguaje del sistema del dispositivo y el operador de red para elegir la interfaz de usuario correcta que se va a mostrar. El Protocolo de Presencia y de Mensajería Extensible (XMPP) para la comunicación fue utilizado de manera incorrecta.

Cifrado: El algoritmo empleado típicamente es AES debido al rendimiento. Los tipos de archivo de objetivo han aumentado también con el tiempo. Eran 13 en mayo de 2014, pero aumentaron hasta 78 a finales de ese año. Antes, los cifrados eran programas codificados o almacenados en shared_pref (donde las preferencias de las aplicaciones eran recuperadas), por lo que era bastante fácil descifrar los datos codificados. Ahora, la mayoría de los cifrados se pueden personalizar y almacenar en servidores remotos.

Canal descifrado. Aunque los métodos en que los archivos codificados son descifrados también han evolucionado con el paso de los años, comparten un proceso determinado: la verificación remota del servidor. Un breve mensaje con las opciones ‘’stop’’ o ‘’stopper’’ en el contenido será recibido a través de la comunicación de red y verificado por el servidor remoto.

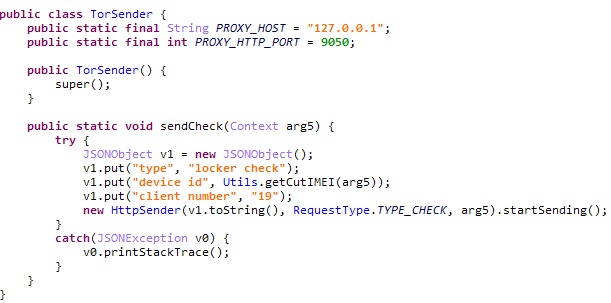

Comunicación Comando y Control (C&C). La comunicación C&C en el cryto-ransomware móvil se ha extendido hasta usar HTTP/S, TOR y XMPP. En HTTP/S, primero hay que recuperar una clave cifrada desde C&C antes de que la codificación sea activada. Esta es una desventaja para los malhechores, ya que estos servidores C&C pueden ser fácilmente detectados y bloqueados. El servicio oculto de TOR fue empleado para anonimizar sus actividades.

Imagen 4: Fragmento de código que muestra TOR como un método de comunicación

El uso de XMPP, un protocolo común de mensajería instantánea, ha aumentado entre el crypto-ransomware móvil. El uso de XMPP hace que sea más difícil rastrear la comunicación C&C debido a cómo se mezcla con el tráfico XMPP legítimo. También dificulta bloquear el tráfico mediante el seguimiento de URL sospechosas. Los mensajes también se codifican con claves personalizadas.

Rutinas más allá del cifrado de archivos. A mediados de 2015, muchos ransomware de Android añadieron funcionalidades maliciosas más allá del cifrado de archivos para que los ciberatacantes puedan cobrar más dinero a sus víctimas. El primero de ellos requería el envío de SMS y llamar a números especificados por el atacante. Los delincuentes también mantenían los dispositivos en modo silencio para poder realizar las acciones sin el conocimiento o consentimiento de la víctima.

Sin embargo, estas funcionalidades añadidas están perdiendo tracción, ya que requieren permisos de usuario e interfaces de programa de aplicación (API) relacionadas con llamadas/peticiones, que pueden ser detectadas por el propio sistema Android y por los productos de seguridad (si hay alguno instalado). Los usuarios también pueden identificar estas rutinas personalizadas, especialmente si solicitan permisos no relacionados o que son sospechosos.

Persistencia. Muchos malware están codificados para permanecer dentro del sistema o dispositivo infectado para así maximizar su impacto, y el ransomware móvil para Android no es una excepción. Hacerse pasar por iconos del sistema y la falsificación de paquetes legítimos son algunos ejemplos, pero la técnica más destacable vista por Trend Micro fue la solicitud de privilegios de administrador del dispositivo. Esta característica se suele utilizar en aplicaciones empresariales, tales como las apps de gestión BYOD. El proceso de desinstalación de las apps con permiso de administración del dispositivo es largo y complicado, lo que probablemente es el motivo por el que los cibercriminales han utilizado los privilegios del administrador del dispositivo como un mecanismo de persistencia. Esto se ve agravado por la forma en que los atacantes pueden secuestrar la pantalla de bloqueo, así como los botones de “Atrás”, “Inicio” y “Menú”.

Evasión. El código confuso era una característica desconocida por aquel entonces, pero ahora estamos viendo más sofisticación en cómo los cibercriminales ocultan el código fuente del ransomware. Muchos de los malware que Trend Micro analiza ahora tienen peticiones/llamadas inútiles insertadas en cada cadena de código, así como parámetros codificados. Las configuraciones también son personalizables y cifradas para esconder aún más el malware.

Lecciones aprendidas

Ransomware está destinado a ser un elemento básico en las plataformas móviles a medida que su base de usuarios se convierte en una “vaca lechera” para los cibercriminales. Y, atendiendo a su evolución desde la primera aparición en 2014, el crypto-ransomware móvil agregará otros vectores de ataque a la mezcla, por ejemplo, utilizar exploits de vulnerabilidades API. Afortunadamente, Android Oreo están implementando nuevas funciones de seguridad, en particular Google Play Protect, que analiza las apps en busca de comportamientos como el cifrado de archivos maliciosos. La descarga de apps, por ejemplo, ahora tendrán que tener permisos; los usuarios deben permitir directamente la instalación de Android Application Packages por fuente.

A medida que el crypto-ransomware para Android se hace más grande y más perjudicial, las empresas y los usuarios pierden más que el acceso a los datos corporativos y personales. Mantenga el sistema operativo (OS) parcheado y actualizado, o pregunte a su OEM acerca de la disponibilidad de parches. Adopte las mejores prácticas para mitigar el ransomware móvil y proteja su dispositivo móvil, especialmente cuando trabaje en un entorno Bring Your Own Device (BYOD). Los desarrolladores de apps y OEMs deben hacer lo mismo e incorporar seguridad en sus aplicaciones.