Las marcas en el phishing

Microsoft se mantiene como la marca más suplantada en los ataques de phishing del último trimestre de 2020.

Check Point Software Technologies, proveedor líder especializado en ciberseguridad a nivel mundial, ha publicado el Brand Phishing Report correspondiente al Q4 de 2020, un informe que analiza las marcas más imitadas por los ciberdelincuentes en los meses octubre, noviembre y diciembre. El término “phishing de marca” hace referencia a aquellos ataques en los que se suplanta un sitio web oficial de una marca conocida utilizando un dominio o URL similar. Para ello, se utilizan diversos métodos para enviar enlaces a sitios web engañosos o redirigir a millones de usuarios a estas páginas maliciosas con el objetivo de robar credenciales, información personal o bancaria.

En el cuarto trimestre de 2020, Microsoft se mantiene como la marca más utilizada por los ciberdelincuentes: el 43% del total de intentos de phishing de marca utilizaron a este gigante de la tecnología como gancho, lo que supone un aumento del 19% en comparación con el tercer trimestre. Esto demuestra que los cibercriminales tenían como objetivo los usuarios que teletrabajan durante la segunda ola de la pandemia de la COVID-19. Por otra parte, DHL se mantuvo como la segunda marca más imitada (18%), debido seguramente a la temporada de compras online propias de noviembre y diciembre.

La tecnología ha sido el sector más susceptible de phishing de marca seguido de la distribución y del retail. Todo ello explica por qué los ciberdelincuentes utilizan las marcas más conocidas de estos sectores para engañar a los usuarios mientras se encuentran inmersos en el teletrabajo y solicitan productos online en los períodos de mayor demanda.

"Los cibercriminales aumentaron sus intentos de robo de datos personales en el cuarto trimestre de 2020 haciéndose pasar por marcas líderes, aunque nuestros datos muestran claramente cómo modifican sus tácticas de phishing para aumentar sus posibilidades de éxito", señala Maya Horowitz, directora de inteligencia e investigación de amenazas y productos en Check Point. "Como siempre, recomendamos a los usuarios que extremen las precauciones a la hora de compartir datos personales y credenciales, así como pensárselo dos veces antes de abrir los archivos adjuntos o los enlaces de los correos electrónicos, especialmente de aquellos que afirman provenir de compañías como Microsoft o Google, que tienen más probabilidades de ser suplantados", añade Horowitz.

En este tipo de ciberataques se imita el sitio web oficial de una marca conocida utilizando un nombre de dominio o una URL y un diseño similares a los de la página oficial. El enlace al sitio web falso puede enviarse a través de un correo electrónico o un SMS a personas concretas, para redirigir así a un usuario durante la navegación por la web, o se puede generar a partir de una aplicación móvil fraudulenta. El sitio web falso suele contener un formulario destinado a robar las credenciales, los datos de facturación u otra información personal de los usuarios.

Top phishing por marcas en el cuarto trimestre de 2020

- Microsoft (relacionado con el 43% de todos los intentos de phishing de marcas a nivel mundial)

- DHL (18%)

- LinkedIn (6%)

- Amazon (5%)

- Rakuten (4%)

- IKEA (3%)

- Google (2%)

- Paypal (2%)

- Chase (2%)

- Yahoo (1%)

Correo electrónico de phishing de Microsoft: ejemplo de robo de datos personales

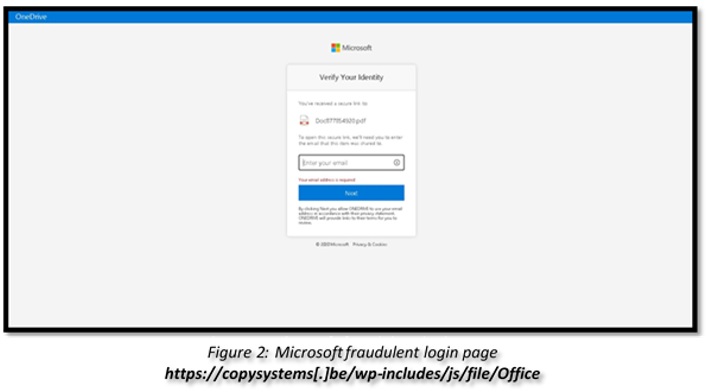

A lo largo del mes de diciembre, los investigadores de Check Point detectaron un phishing malicioso que intentaba robar las credenciales de los usuarios de las cuentas de Microsoft Office 365. El correo electrónico contenía el asunto "Doc(s) Daily delivery #- <ID Number>" y el texto parecía provenir del servicio de eFax. Después de que el usuario hacía click en el vínculo, se le redirigía a otro documento que, a continuación, lo redireccionaba a una página de ingreso de Microsoft fraudulenta.

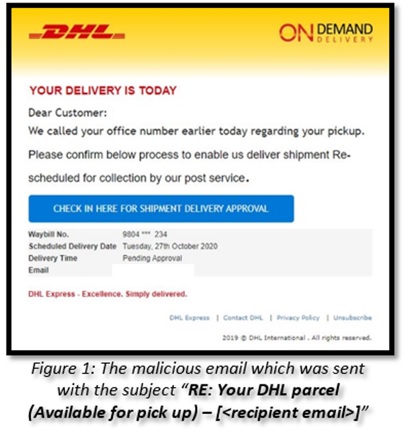

Correo electrónico de phishing de DHL - ejemplo de robo de contraseña

En noviembre se detectó un correo electrónico de phishing malicioso que usaba la marca de DHL que pretendía robar las contraseñas de los usuarios. El email (ver Figura 1) que fue enviado desde la dirección de correo electrónico falsa Parcel.docs@dhl.com, contenía el asunto "RE: Su paquete de DHL (Disponible para recogida) - [<recipient email>]" con el email del usuario. El cibercriminal buscaba atraer a la víctima para que hiciera clic en un enlace malicioso, el cual redirigía al usuario a una página de inicio de sesión fraudulenta en la que debía teclear su contraseña, que luego se enviaría al sitio seleccionado por el cibercriminal (https://ipostagepay[.]ru/[.]mm0/).