El mapa de una APT: las amenazas financieras bajo una nueva óptica

Una investigación forense llevada a cabo por Bitdefender revela toda la línea de tiempo de los ataques y el comportamiento de un famoso grupo de ciberdelincuentes financieros.

Resumen ejecutivo

A mediados de 2018, los investigadores de Bitdefender estudiaron un ataque dirigido contra una institución financiera de Europa del Este, ampliaron sus conocimientos y establecieron toda la línea de tiempo del evento, lo que vino a ilustrar cómo se infiltraba el infame grupo Carbanak en las organizaciones, cómo se movía lateralmente por la infraestructura y el tiempo que les llevaba preparar el robo en sí.

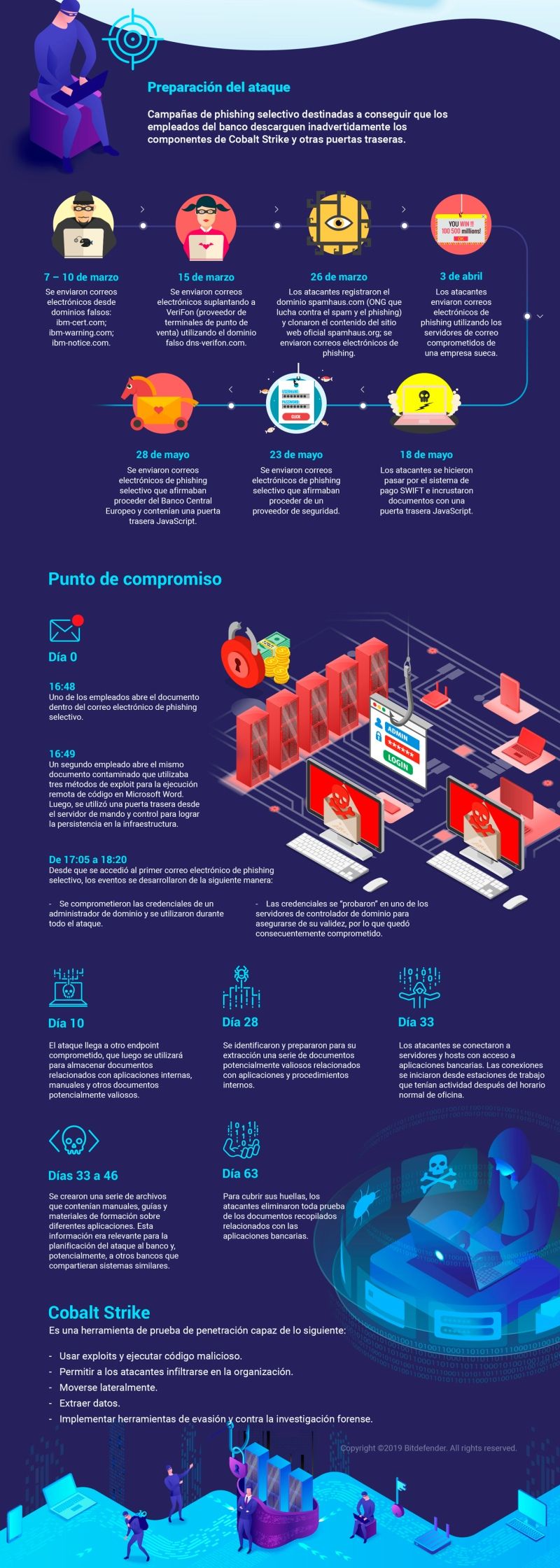

El punto inicial de compromiso que hallamos en nuestra investigación implicaba el uso de correos electrónicos de phishing selectivo con URL maliciosas y documentos contaminados para descargar un componente baliza conocido como Cobalt Strike. A las pocas horas de producirse el compromiso, el grupo de delincuentes informáticos comenzaba a moverse lateralmente por la infraestructura, identificar documentos vitales y prepararlos para su extracción, además de intentar acceder a las aplicaciones bancarias y de cajeros automáticos de la organización.

El análisis forense de Bitdefender reveló algunas tácticas de compromiso esenciales:

● Las instituciones financieras de Europa del Este siguen siendo el objetivo principal de este grupo criminal, que utiliza el phishing selectivo como principal vector de ataque.

● La presencia de la herramienta de piratería informática Cobalt Strike es el síntoma principal del ataque a las instituciones financieras por parte de la banda de delincuentes informáticos Carbanak.

● En la fase de reconocimiento, se recopilaban y preparaban para la extracción los datos relacionados con las aplicaciones bancarias y los procedimientos internos, con el fin de utilizarlos en la fase final del ataque.

● El reconocimiento de la infraestructura se producía principalmente después del horario laboral o los fines de semana para evitar la activación de alarmas de seguridad.

● Los piratas solo tardaron un par de horas desde el compromiso inicial hasta su total afianzamiento y su movimiento lateral, lo que demuestra experiencia, conocimiento y coordinación.

● El objetivo final del ataque selectivo era comprometer las redes de cajeros automáticos, para poder retirar dinero de los cajeros en una operación delictiva coordinada tanto física como de infraestructura.

En 2018, los investigadores de seguridad analizaron varias campañas de phishing selectivo atribuidas a Carbanak, todas ellas entre marzo y mayo de ese mismo año. Dichas campañas suplantaron correos electrónicos de grandes organizaciones, como IBM o el Banco Central Europeo, así como de empresas de seguridad informática.

Aunque la mayoría de las investigaciones forenses se centran en ofrecer un análisis muy técnico de las acciones destructivas responsabilidad del grupo Carbanak, el estudio de Bitdefender ofrece toda la línea de tiempo de los eventos, desde el momento en que el correo electrónico llegó a la bandeja de entrada de la víctima hasta el propio robo.

Una historia de actividades criminales

Carbanak es el nombre de uno de los ciberataques APT más prolíficos, específicamente dirigido al sector financiero. Esta campaña, descubierta en 2014, cobró rápida notoriedad al comprometer los sistemas de seguridad de un centenar de bancos en cuarenta países y conseguir robar hasta mil millones de dólares. Parece que bancos de países como Rusia, Reino Unido, Países Bajos, España, Rumanía, Bielorrusia, Polonia, Estonia, Bulgaria, Georgia, Moldavia, Kirguistán, Armenia, Taiwán y Malasia fueron blanco de correos electrónicos de phishing selectivo que atraían a las víctimas para que hicieran clic en direcciones URL maliciosas y abrieran documentos que contenían trampas.

Se cree que el mismo grupo también ha estado usando el marco de trabajo Cobalt Strike para campañas sofisticadas con el fin de planear y perpetrar robos a instituciones financieras. Tras una investigación dirigida por las fuerzas de orden público en cooperación con empresas de seguridad informática, se detuvo al líder del grupo en Alicante (España), el 26 de marzo de 2018.

No obstante, esta detención parece que no hizo mella en la organización de delincuentes informáticos, ya que se recibieron informes de campañas posteriores de phishing selectivo desde marzo hasta mayo de 2018.

El sello distintivo de Carbanak en los ataques informáticos sigue siendo el uso de Cobalt Strike, una potente herramienta de prueba de penetración diseñada para aprovechar exploits y ejecutar código malicioso, así como para simular acciones posteriores al exploit por parte de los responsables de amenazas avanzadas. Este software les permite infiltrarse en la organización, moverse lateralmente, filtrar datos e implementar herramientas de evasión y contra la investigación forense. Aunque los resultados finales de un ataque de esta naturaleza pueden evaluarse fácilmente en cuanto a sus pérdidas económicas, hasta ahora se disponía públicamente de escasa información sobre cómo se producía el ataque paso a paso dentro de una organización que resultase comprometida.

Modus operandi

El grupo de delincuentes informáticos APT tiene un largo historial de éxitos en la selección de instituciones financieras de todo el mundo para retirar dinero en cajeros automáticos o realizar transferencias bancarias utilizando los sistemas internos del banco.

Los correos electrónicos de phishing selectivo enviados a las instituciones financieras terminan con las víctimas descargándose un documento manipulado destinado a descargar la baliza Cobalt Strike o a aprovechar diversas vulnerabilidades sin parchear para la ejecución remota de código y la implementación de una puerta trasera.

Una vez que el usuario intenta abrir los documentos adjuntos, los scripts incrustados en los archivos se guardan en el disco y se ejecutan automáticamente en segundo plano. Se trata de una técnica muy popular, a veces asociada con amenazas persistentes avanzadas (APT) atribuidas a responsables patrocinados por Estados.

Los ataques, pensados para su infiltración sigilosa dentro del sistema objetivo, utilizan herramientas de reconocimiento diseñadas para evaluar el estado de la estación de trabajo de la víctima y determinar qué herramientas deben descargarse a continuación, o incluso abrir documentos señuelo para evitar despertar las sospechas de las víctimas.

La investigación de Bitdefender revela toda la línea de tiempo de los ataques

Se contactó con el equipo de investigación forense de Bitdefender para estudiar un incidente de seguridad que comenzó en mayo de 2018 con un correo electrónico recibido por dos de los empleados del banco. Como se ha mencionado anteriormente, la fecha coincide con una campaña de phishing selectivo de Carbanak.

El objetivo del ataque era acceder a los sistemas bancarios y, finalmente, retirar efectivo de los cajeros automáticos. El patrón exhibido por los atacantes y sus movimientos laterales por la infraestructura demuestran que sabían qué tipo de información buscar y que eran expertos en técnicas de evasión.

A juzgar por la forma en que los atacantes interactuaron con diferentes sistemas, los hosts objetivo y los documentos preparados para su extracción, parece que el grupo de delincuentes informáticos se centró inicialmente en trazar un mapa de los procesos internos y las aplicaciones de la institución afectada. Demostraron una gran comprensión de la naturaleza y la ubicación de los datos que buscaban. Pudieron mantener una huella de red baja y evitar sospechas utilizando estaciones de trabajo individuales seleccionadas para centralizar la información recopilada y para la comunicación con su servidor de mando y control, fuera del horario de oficina normal del banco.

Tras comprometer a la primera víctima, el siguiente objetivo de los agresores fue encontrar credenciales de nivel de administrador que les permitieran moverse por toda la infraestructura. Al realizar todas estas operaciones fuera del horario laboral y limitar su interacción a unos pocos sistemas, el grupo de delincuentes informáticos minimizó las posibilidades de ser descubiertos.

Durante este tiempo, se desarrolló un plan de reconocimiento de la red y movimiento lateral cuidadosamente ejecutado.

Conclusiones

El grupo Carbanak, que tiene un largo historial de compromisos de infraestructuras pertenecientes a instituciones financieras, continúa activo. Su propósito sigue siendo la manipulación de activos financieros, ya sea transfiriendo fondos de cuentas bancarias o tomando el control de infraestructuras de cajeros automáticos y obligándoles a dispensar efectivo en determinados momentos.

La investigación de Bitdefender muestra que los principales métodos de los atacantes siguen siendo infiltrarse silenciosamente en la infraestructura estableciendo una cabeza de puente en el sistema de algún empleado, para luego moverse lateralmente por la infraestructura o elevar los privilegios con el fin de encontrar sistemas vitales que gestionen transacciones financieras o redes de cajeros automáticos.

Este ataque sigue la línea de objetivos ya observados en ataques anteriores contra otras instituciones financieras, ya que la organización de delincuentes informáticos se centró en la red de cajeros automáticos alcanzando sistemas que pertenecían a personas clave dentro de la organización que tenían acceso a los sistemas de cajeros automáticos.

Si el ataque hubiera tenido éxito, habría proporcionado a los piratas informáticos el control de la red de cajeros automáticos, mientras que se habrían apostado compinches junto a las máquinas de los cajeros en momentos preestablecidos para llevarse el efectivo. También podrían haber sido capaces de restablecer el límite de retirada de los cajeros automáticos para una tarjeta predeterminada o preautorizada. De esta manera, sus compinches podrían haber extraído una y otra vez la misma suma sin que los cajeros automáticos informasen de ninguna transacción al banco.

En los ataques selectivos con correos electrónicos de phishing no es infrecuente eludir las soluciones antispam implementadas en el servidor de correo, por lo que es conveniente implementar un modelo de seguridad en profundidad que ofrezca filtrado de URL y técnicas de detección basadas en el comportamiento y en espacio aislado, aparte de las clásicas soluciones antimalware. Una solución de nivel empresarial que analice tanto el tráfico de la red como el comportamiento del endpoint observaría los movimientos laterales del atacante y los marcaría para su análisis por parte del equipo de seguridad.

Los daños observados durante todo el proceso de investigación se limitaron al acceso a los documentos internos de los sistemas comprometidos y la filtración de las credenciales de las cuentas de usuario.