El 77 por ciento de los ataques DDoS afectaron a objetivos de 10 países

Durante el segundo trimestre de 2015, los ataques DDoS lanzados mediante botnets amenazaron a blancos de 79 países diferentes, tres más que en el primer trimestre del año, si bien el 71,9 por ciento de los recursos atacados estaban ubicados en 10 países, según los datos de la estadística realizada por Kaspersky Lab.

China, Estados Unidos y Corea del Sur ocupan el podio de objetivos únicos de ataques DDoS durante este periodo con el 29,9%, 17,2% y 9,8%, respectivamente. En el top 10 se sitúan, además, Canadá, Rusia, Francia, Vietnam, Croacia, Alemania y Hong Kong. La única novedad en este ranking la constituye Croacia que ha entrado en la lista en sustitución de los Países Bajos que la ha abandonado.

En cuanto a la cantidad de ataques registrados, China, Estados Unidos y Corea del Sur también ocupan los tres primeros lugares de la lista con un 35,3%, 17,4% y 9%, respectivamente. Los porcentajes de EE.UU. y Corea del Sur aumentaron mientras que el número de ataques recibidos por objetivos chinos disminuyó ligeramente con respecto al periodo anterior.

Según los analistas de Kaspersky, la preferencia geográfica de los ciberatacantes por estos países puede explicarse por el bajo precio del hosting en ellos lo que supone que la mayor parte de los recursos mundiales se alojan allí y de ahí que lideren tanto la lista de ataques como la de blancos únicos.

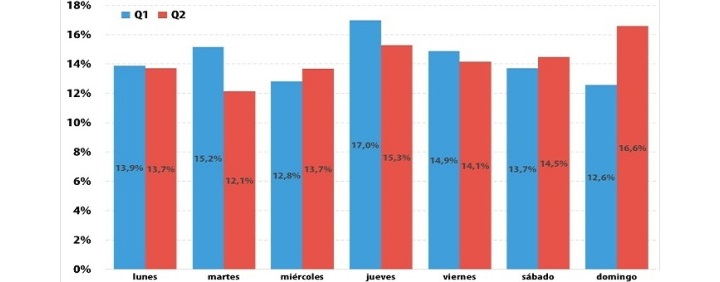

Respecto a la distribución temporal, en la primera semana de mayo se registró un aumento súbito del número de ataques con un pico el día 7 que alcanzó los 1.960 ataques en un día. Este dato contrasta con el que se produjo el día 25 de junio, con sólo 73. En general, la menor intensidad de ataques se produjo a finales de ese mes.

Tipos y duración de los ataques

En el segundo semestre de 2015, el 98,2% de los blancos sufrió ataques por bots pertenecientes a una sola familia. Sólo en un 1,7% de los casos se usaron de dos familias y únicamente en el 0,1% de los ataques se emplearon tres o más bots.

En cuanto a los métodos, el más popular sigue siendo SYN-DDoS en el 50,3% de los casos. TCP-DDoS y HTTP-DDoS ocupan la segunda y tercera plaza de la estadística. Respecto a la duración de estos ataques, la inmensa mayoría duró menos de 24 horas pero se registraron casos en los que se prolongó durante días e incluso más de una semana. En este sentido, el ataque que más se prolongó en el tiempo alcanzó las 205 horas, lo que supone 8,5 días.

Por otra parte, llama la atención el salto dado por Corea del Sur en el número de servidores de administración ubicados en su territorio (34%). De este modo, ha adelantado a estados Unidos, China e Inglaterra, tradicionalmente líderes de este ranking.

Además, en este segundo trimestre, ha aumentado de modo súbito el número de ataques lanzados desde bots para Windows, superando considerablemente la actividad de la de los bots para Linux. Según los analistas de Kaspersky Lab, regularmente se produce una modificación en la proporción de actividades entre las botnets de ambos sistemas al tener cada tipo ciertas ventajas y desventajas para los delincuentes.

Ataques más potentes

Los investigadores de Kasprsky Lab han descubierto durante este segundo trimestre un nuevo método para potenciar intensificar la potencia de los ataques DDoS. EN esta ocasión, los defectos de la configuración en la implementación del software de protocolo multicast Domain Name System (mDNS) bajo determinadas condiciones da una respuesta mucho mayor que la correspondiente a la solicitud recibida. Esto significa que los dueños de las botnets pueden enviar solicitudes configuradas de una manera específica a estos servicios y éstos los remitirán a su víctima, pero con un volumen mucho mayor.

En el segundo trimestre, se detectó una red botnet formada por routers domésticos y para pymes que era usada por los delincuentes para realizar ataques DDoS. Esta técnica de infectar routers domésticos no es nueva y se emplea habitualmente para organizar este tipo de ataques. La sencillez con que se pueden usar medios automáticos para explotar vulnerabilidades en estos dispositivos les hace la tarea más fácil a los delincuentes, y como son dispositivos que están encendidos todo el tiempo (pocos son los que los apagan) garantiza que una gran cantidad de bots permanecerán online.

Por otra parte, los solicitantes de ataques DDoS contra grandes organizaciones están dispuestos a gastar dinero y recursos para alcanzar sus objetivos por lo que suelen estar bien organizados y se caracterizan por su complejidad técnica. Durante la neutralización de uno de estos ataques, los expertos de Kaspersky Lab descubrieron cuatro métodos usados por los atacantes:

- NTP amplification

- SSDP amplification

- SYN-flood

- HTTP Flood

Si cualquiera de los componentes del ataque alcanza su objetivo, esto significará que los atacantes han tenido éxito. En este caso la organización blanco de los ataques puede sufrir significativas pérdidas financieras y de reputación. Los delincuentes sólo necesitaron 20 minutos para convencerse de lo bien que estaba defendido el blanco, después de lo cual cesaron el ataque. Este fue el ataque más potente con el que se toparon los expertos de Kaspersky en este periodo.

Entre las organizaciones que protege Kaspersky DDoS Protection hay instituciones gubernamentales, grandes compañías financieras, bancos, medios de información masiva, compañías de negocios grandes y medianas y hasta instituciones educativas. Para contar con una protección fiable contra este tipo de amenazas, es necesario planificar con anticipación la táctica y estrategia de defensa, tomar a tiempo todas las medidas necesarias y suscribirse a un servicio de filtrado de tráfico “basura”, porque una vez iniciado el ataque, resulta mucho más difícil evitar pérdidas.