Análisis en profundidad sobre los abusos en Twitter

Twitter es un importante canal de comunicación para muchas personas, por lo que no debería sorprendernos que también se haya convertido en un medio explotado por los ciberdelincuentes.

Junto con investigadores de la Universidad Deakin, Trend Micro ha publicado un exhaustivo informe titulado “Análisis en profundidad sobre los abusos en Twitter” (An In-Depth Analysis of Abuse on Twitter) donde se ve la escalada progresiva de esta amenaza.

Para obtener esta información, se han analizado los tweets de acceso público durante un período de dos semanas en 2013. Muchos se descartaron ya que no tenían ningún vínculo. La mayoría de los tweets maliciosos contienen algún tipo de enlace malicioso, por lo que se consideró oportuno centrarse sólo en estos.

Tras recopilar más de 570 millones de tweets en total, se identificó que más de 33 millones (5,8% del total) contenían enlaces a contenido malicioso de algún tipo. Contenido malicioso no significa necesariamente sólo malware, puede suponer también enlaces a los anuncios y páginas de phishing afectadas, entre otras amenazas. La recogida de datos se realizó durante un período en que hubo un brote significativo de spam.

En la práctica, hemos identificado varios tipos de abuso en Twitter, incluyendo:

- Spam

- Phishing

- Enlaces a malware

- Cuentas que son robadas y suspendidas

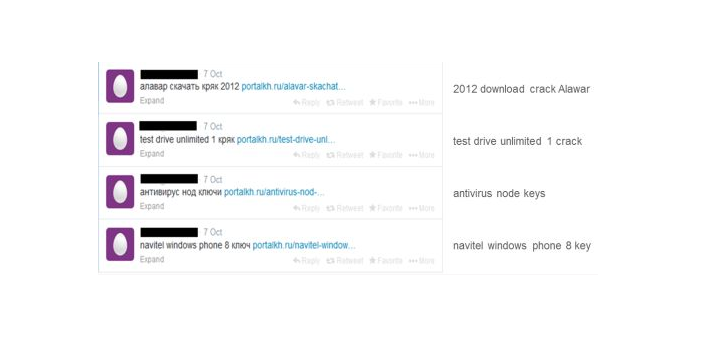

Hay dos tipos distintos de Spam: “Spam tradicional” que utiliza etiquetas de hashtags, es muy obvio, repetitivo y se cierra rápidamente. La segunda modalidad es lo que llamamos el "spam de búsqueda". Tweets de spam que se pueden buscar y que son completamente diferentes. Se parecen a la imágen de arriba.

Estos tweets son, en cierto modo, más parecidos a los anuncios clasificados. Por lo general se utilizan para promover copias piratas de artículos como:

- software crackeado

- películas gratuitas

- imitaciones de gadget

- soluciones de ámbito doméstico

A diferencia de los tweets más "tradicionales", no hicieron gran uso de hashtags. Hay una fuerte conexión con Europa del Este y estos tweets: muchos están escritos en ruso, o alojados en servidores de Rusia o Ucrania.

Esta amenaza es mucho más discreta que otros ataques, y eso se nota: la probabilidad de que Twitter suspenda cuentas donde se realiza este tipo de actividad es más baja que las cuentas donde se participan en otras actividades maliciosas. Todo esto está diseñado para evitar que los usuarios informen de la existencia de estos tweets (y cuentas).

Además, la mitad del tráfico de los sitios web anunciados en estos tweets en realidad no proviene de Rusia. Los usuarios que encuentran estos tweets realmente están interesados ??en lo que "necesitan", incluso si necesitan herramientas de traducción automática para entenderlos.

Las cuentas de Twitter en sí son objetivos valiosos para los cibercriminales. Como resultado, también son comunes varias estafas que tratan de obtener las credenciales de usuario. Por ejemplo, cuentas comprometidas que mencionen a sus amigos en los tweets (o enviar mensajes directos) que piden al usuario hacer clic en una URL (acortada). Este enlace dirige a os usuarios a páginas de phishing donde se piden las credenciales de la cuenta de Twitter del usuario.

Otra forma de obtener acceso a las cuentas de esta popular red social es la estafa del seguidor conocido. Estas estafas atraen a los usuarios con la promesa de tener más seguidores. En su lugar, ofrecen a los atacantes el acceso a las cuentas de Twitter.

Tweets de malware

Los usuarios en Estados Unidos generalmente hacen clic en los enlaces que van a URL maliciosas de Twitter, ya se trate de Tweets "phishing", Tweets con URL acortadas, o spam tradicional. En una categoría, sin embargo, éste no era el caso. Identificamos un brote viral que fue dirigido a los usuarios en países de Oriente Medio. Usuarios en Arabia Saudita, Egipto y Sudán hacen clic en la mayoría de los enlaces de tweets que condujeron a malware. Estados Unidos fue sólo cuarto en este recuento.

"Phishing" en Twitter

El phishing es una amenaza bien conocida para muchos usuarios de Twitter. Después de todo, muchos usuarios se quejan con frecuencia que sus cuentas han sido "hackeadas"; en muchos casos esto podría ser el resultado de ataques de phishing.

El phishing en Twitter utiliza características de Twitter para hacer más eficaz el esquema. Por ejemplo: imagina que Alice ha picado el primer día. Al día siguiente, Alice puede enviar un mensaje de "phishing" a su amigo Bob, que se vería como:

@Bob lol tu entrada es genial short_ {dominio malicioso} / 123465

Si Bob hace clic sobre este mensaje, su sesión Twitter le dirá que se ha desconectado –y que tiene que acceder otra vez. Si introduce usuario y contraseña, entonces ha picado. A partir de ahí su cuenta envirará mensajes a sus amigos y así sucesivamente.

Este esquema de "phishing" fue particularmente eficaz para evitar la detección por los investigadores de seguridad.

El equipo de investigación de Trend Micro ha buscado en el esquema principal de "phishing" en Twitter durante tres meses en 2014 desde el 1 de marzo al 1 de junio. En los días álgidos, más de 20.000 cuentas se utilizaron para enviar tweets con enlaces a más de 13.000 distintas direcciones URL.

Desde junio, sin embargo, Twitter está al tanto y el volumen de phishing en Twitter se ha reducido significativamente. Casi la mitad de las víctimas de este esquema se encuentra en Estados Unidos.

Spam de búsqueda

En Twitter, existe un gran número de tweets ofreciendo servicios de dudosa naturaleza, muchos de los cuales infringen los derechos de autor. Hemos denominado a estos tweets “spam de búsqueda'. Generalmente, estos tweets están en ruso y anuncian películas, juegos hackeados y software gratis. Los ataques a través de los medios sociales están adaptados con frecuencia a audiencias específicas. Por lo tanto es sorprendente comprobar cuánto spam en ruso es accesible desde fuera de Rusia.