El ransomware ataca de nuevo

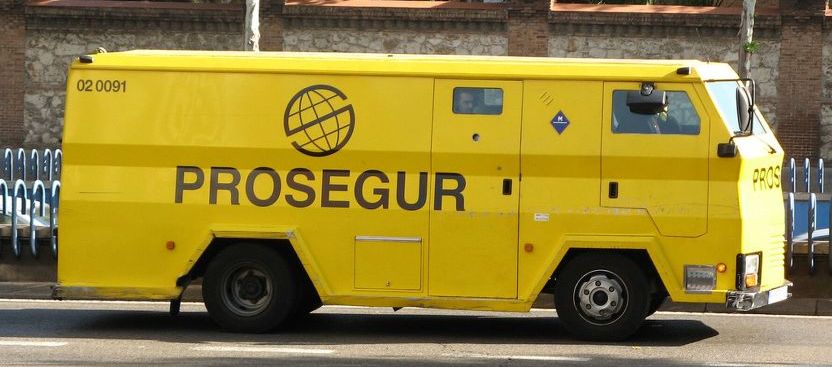

Según diversas fuentes, la madrugada del martes 27 de noviembre aconteció un nuevo ataque cibernético, en este caso el de una posible APT, Amenaza Persistente Avanzada, con descarga final de ransomware que habría afectado a la firma de seguridad española Prosegur.

Al hilo de las informaciones recientemente publicadas los expertos de S21sec, la compañía Pure Player de servicios de ciberseguridad, intentan aportar su visión como ciberexpertos y profundos conocedores de incidentes de similares características acaecidos anteriormente en España.

• Tipología de ataque: Según los expertos de S21sec, en base a las informaciones publicadas que hablan de una posible infección por Emotet/Trickbot, y el posterior despliegue del ransomware Ryuk, destacan: “Cualquier ciberataque en el que se vea implicada una APT (Amenaza Persistente Avanzada) con descarga final de ransomware, tendríamos que considerarlo de riesgo muy alto, ya que realiza una combinación de ambas técnicas que consisten: en una intrusión silenciosa durante mucho tiempo en una organización (APT) junto con un ataque tradicional de Ransomware” , destaca Jorge Hurtado, vicepresidente de Servicios Gestionados de S21sec.

• Modo de actuación: Los ciberexpertos de S21sec enfatizan que el modo de actuación de Ryuk suele consistir en una infección inicial de entrada a través de un correo electrónico que contiene un malware Emotet, despliegue de Trickbot y en algunos casos Empire como framework de post-explotación. Los movimientos laterales se producen mediante la captura (“Memory Scraping”) de credenciales en Memoria y la utilización de las mismas para la ejecución remota (psexec) así como la explotación de vulnerabilidades comunes.

• Propagación: En otros incidentes similares atendidos por el equipo de Respuesta ante Incidentes de S21sec, se han visto movimientos laterales de manera masiva hacia todo el entorno visible de los equipos afectados, incluyendo saltos entre organizaciones y dominios, por lo que “en estos casos siempre se recomienda realizar una Evaluación de Compromiso con los indicadores de Amenaza disponibles, siendo urgente realizarlo en caso de entidades con conexión a la compañía atacada”, subraya Hurtado.

El tiempo de actividad maliciosa observada en incidentes de este tipo puede oscilar entre varias semanas y hasta más de un año, tiempo que aprovechan los criminales para realizar despliegues de nuevas amenazas y puertas traseras con la motivación de no perder huella en caso de ser detectados.

Debido a la complejidad de la amenaza, en caso de detección de Indicadores específicos de Compromiso de Emotet, Trickbot o Empire, se recomienda contar con un equipo profesional de respuesta ante incidentes, para no disparar la segunda fase del ataque (Ransomware Ryuk).

Los expertos de S21sec hacen esta serie de recomendaciones: globales para compañías que puedan verse afectadas por Emotet/Trickbot y recomendaciones generales ante un ataque de Ryuk:

RECOMENDACIONES GLOBALES CONTRA EMOTET/TRICKBOT

1. Comprobar, mediante indicadores, que no existen conexiones a los paneles de control de las diferentes amenazas que van ocurriendo durante el ataque

2. Constatar que no se están realizando movimientos laterales con las herramientas usadas por el grupo criminal

3. Comprobar los eventos del sistema relacionados con este tipo de amenazas y verificar que no existen movimientos laterales

4. Se recomienda desconfiar e ignorar los correos de remitentes desconocidos y/o no verificados, así como de sus contenidos adjuntos, además de informar al equipo de seguridad del correo sospechoso.

RECOMENDACIONES ANTE UN ATAQUE DE RYUK

1. Habilitar un Plan de continuidad de negocio donde se contemple un ataque de ransomware el cual, entre otras, cosas establezca tener copias de seguridad para evitar pérdidas de información. Debido a que Ryuk es una amenaza desplegada después de haber sido la empresa comprometida, podría conllevar una posible eliminación de las copias de seguridad.

2. Es recomendable mantener actualizado tanto el sistema operativo como las aplicaciones.

3. Se recomienda impedir la descarga de documentos adjuntos, software y otros archivos de fuentes no fiables. En caso de duda, siempre comprobar la extensión real del archivo.

4. Es importante mantener el antivirus y el resto de programas de detección y/o prevención actualizados, ya que cada día surgen nuevas muestras de malware que se incorporan a las bases de datos de los mismos.