Check Point advierte que los Archivos de ayuda de Microsoft están siendo usados para distribuir malware

Check Point Software Technologies advierte que su Grupo de Investigación de Vulnerabilidades y Malware ha descubierto que los Archivos de ayuda de Microsoft, CHM, están siendo usados actualmente por los cibercriminales para distribuir software malicioso a los usuarios, de un modo que es difícilmente detectable por los antivirus.

“Los archivos CHM son usados normalmente como software documental y como ayuda tutorial. Ya que su uso es altamente común, también es poco probable que los usuarios sospechen de esta ayuda en línea”, destaca Oded Vanunu, responsable del Grupo de Investigación de Check Point.

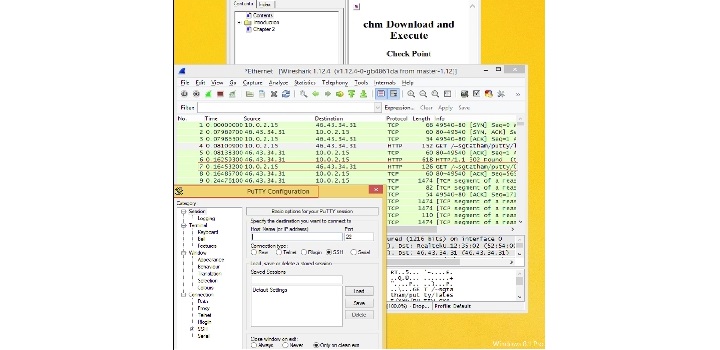

Microsoft Compiled HTML Help es un formato de ayuda propietario que consiste en una colección de páginas HTML, así como una serie de herramientas de indexación y navegación. Estos archivos se hallan comprimidos y se despliegan en un formato binario con la extensión CHM (HTML compilado). Los investigadores han descubierto que los archivos CHM se pueden utilizar para ejecutar código malicioso en un ordenador que funcione con Microsoft Windows Vista o superior.

Según los investigadores, cuando un usuario arranca un archivo de ayuda de Microsoft infectado, se inicia una solicitud de descarga y ejecución de la pieza de malware. En las muestras capturadas la carga maliciosa tenía el nombre de PuTTY, un cliente de red muy popular que soporta protocolos SSH y Telnet, y que permite conexiones en remoto. Es decir, los cibercriminales están enmascarando el malware, haciéndolo pasar lo más desapercibido posible.

“Después de analizar la muestra del malware, descubrimos que la carga útil sólo era detectada por un pequeñísimo número de antivirus (3 de 35)”, destaca Vanunu. No obstante, lo más preocupante es que los investigadores detectaron también que era posible manipular la carga para hacerla completamente invisible a los productos de seguridad, lo que lo convierte en un método altamente peligroso.

El Grupo de Investigación de Check Point ha descubierto que los cibercriminales que están detrás de esta técnica utilizan, para la propagación de malware, campañas de ataque mediante las redes sociales y el correo spam. Los atacantes pueden preparar mensajes creíbles, que promueven versiones o programas muy conocidos y cuyos archivos documentales se hallan comprometidos.

“A modo de test, fuimos capaces de eliminar el malware URL directamente de la muestra y reemplazarlo con un descarga inofensiva del programa putty.exe. Con algunas modificaciones adicionales, conseguimos una muestra con una tasa cero de detección mediante productos antivirus actualizados. Ese caso es un ejemplo más de cómo los cibercriminales utilizan una gran variedad de técnicas para lograr mantenerse bajo el radar de la detección antivirus”, concluye Vanunu.