El grupo de ciberespionaje Sednit ataca a ordenadores vía dispositivos USB

Los investigadores de ESET han descubierto recientemente nuevas actividades del grupo de ciberespionaje Sednit, del que ya informábamos hace tiempo debido a sus actividades de ataque a varias instituciones del Este de Europa.

Las nuevas investigaciones han revelado que han conseguido atacar a ordenadores no conectados a Internet utilizando para ello Win32/USBStealer, una herramienta que permite llevar a cabo este tipo de actividades utilizando para ello dispositivos USB. El post de Josep Albors de ESET con todos los detalles técnicos se encuentra en el Blog de Laboratorio de Ontinet.

El laboratorio de ESET ha detectado que la herramienta Win32/USBStealer estaba llevando a cabo ataques físicos a ordenadores aislados para conseguir el acceso a ficheros específicos. De acuerdo a los investigadores de ESET, Sednit ha estado utilizando esta herramienta en los últimos diez años con varios niveles diferentes de complejidad.

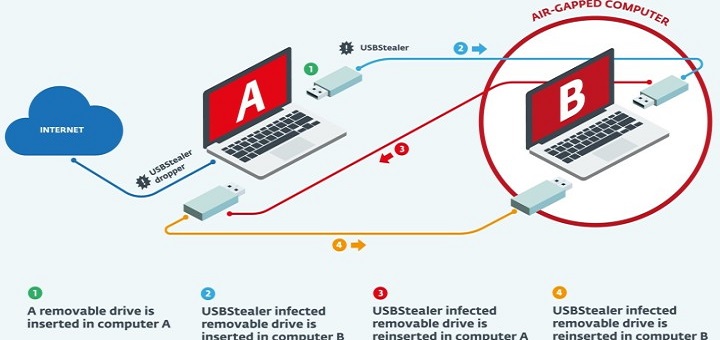

En este caso, la infección se distribuye desde un ordenador inicial con conexión a Internet (ordenador A) a otro ordenador objetivo (ordenador B) utilizando el puerto USB. “El ordenador A se infecta inicialmente con la herramienta Win32/USBStealer e intenta imitiar un programa ruso legítimo llamado USB Disk Security para monitorizar la inserción de unidades externas extraíbles“, explica Joan Calvet, investigador de ESET.

Cuando un dispositivo USB se inserta, el programa descifra dos de sus recursos en memoria. El primero deposita el programa Win32/USBStealer en la unidad extraíble con el nombre“USBGuard.exe”. El segundo recurso es un archivo AUTORUN.INF que, tras haber infectado el dispositivo USB, permite que al insertar este en la computadora objetivo, se autoejecute y acceda, de esta manera, a ficheros específicos que estaban aislados de la red. “Los nombres de los ficheros que buscan en el proceso de extracción automática indica que tienen un conocimiento muy preciso de sus objetivos“, añade Joan Calvet.

En los últimos meses, el grupo de ciberespionaje Sednit ha sido responsable de varios actos de ciberespionaje. El pasado mes, ESET descubrió que el grupo estaba llevando a cabo la explotación de agujeros de seguridad utilizando un kit personalizado, y solo tres semanas antes tanto Trend Micro como Fire Eye publicaron sendos reportes sobre la creciente actividad de este grupo en la región del Este de Europa, que llamaron Operation Pawn Storm y APT28, respectivamente.