La estafa de soporte técnico emplea un nuevo truco: Iframe para congelar los navegadores

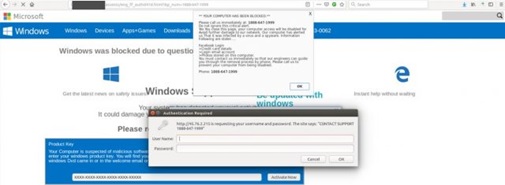

Trend Micro ha descubierto una nueva campaña de estafa de soporte técnico, TSS por sus siglas en inglés, que utiliza iframe en combinación con la autenticación básica de ventanas emergentes o pop-up para congelar el navegador de un usuario.

Dado que esta técnica es nueva y desconocida, potencialmente puede evitar la detección. Como muchas campañas de TSS, se disfraza de proveedor de servicios de una marca legítima o conocida para atraer a sus víctimas. Esta campaña en particular utiliza Microsoft.

Técnicas de evasión

Según Samuel P. Wang, investigador de fraudes de Trend Micro, las URL utilizadas en esta estafa muestran una página web disfrazada para que parezca una típica página de soporte técnico de Microsoft. Sin embargo, oculta varias funciones diferentes. Introduciendo cualquiera de las URL involucradas se abrirán dos ventanas emergentes: una que pide autenticación de usuario y otra que simplemente insta a los usuarios a solicitar soporte técnico. Para entonces, el usuario ha entrado en un bucle sin saberlo.

Haciendo clic en el botón Cancelar de la ventana emergente de autenticación solo se consigue regresar a la URL. Los botones Cerrar y Aceptar de la ventana emergente no funcionan ni hacen nada, y es probable que únicamente sirvan para que parezca legítimo.

Crear un bucle y congelar un navegador es un método común utilizado en las campañas de TSS. El método que utiliza esta campaña para congelar el navegador de un usuario, junto con su segunda táctica de evasión, es lo que la hace única. En una campaña típica de TSS, los ciberdelincuentes utilizaban los códigos básicos de alerta () y confirmación () de JavaScript para poner al usuario en un bucle en el que al hacer clic en cualquier botón emergente, simplemente lo llevan de vuelta a la misma ventana emergente.

En su lugar, esta campaña sigue añadiendo iframes (un documento HTML integrado en otro documento HTML). Esto se hace configurando iframe como showLogin de la página, haciéndolo aparecer cuando se introduce la URL. La fuente o contenido de Iframe, a su vez, es la URL de la página de autenticación y por lo tanto solo devuelve al usuario a la URL.

Esta técnica tiene un resultado similar al de poner a los usuarios en un bucle -los lleva constantemente de vuelta a la URL de autenticación y al elemento emergente-. Las campañas de TSS se basan en el pánico resultante provocado por un navegador congelado, que podría obligar a los usuarios a actuar de inmediato en el curso de acción presentado, lo que normalmente implica llamar al número que aparece en la pantalla y seguir lo que el supuesto agente de soporte técnico pueda sugerir.

Una característica adicional de estas URL es que muestran un formato diferente dependiendo de la versión o del tipo de navegador como Firefox, Chrome, Edge y otros. Esta información se muestra en su código fuente, probablemente solo para adaptar la campaña a diferentes navegadores.

Trend Micro ha registrado que las URL relacionadas con esta campaña han sido visitadas un máximo de 575 veces al día. Estos clics registrados procedían de varias URL diferentes, ya que la otra técnica de evasión empleada en esta campaña consiste en cambiar la dirección IP del host aproximadamente 12 veces al día. No se tiene aún suficiente evidencia para decir de manera concluyente cómo se distribuyen estas URL, pero si siguen a campañas anteriores de TSS, es probable que se distribuyan a través de anuncios desplegados.

Afortunadamente, el éxito de los ataques TSS depende en gran medida de cómo respondan los usuarios a sus trucos. Como se ha destacado en esta nueva campaña, los usuarios pueden observar características sospechosas de una página web, como URL desconocidas, ventanas emergentes que piden autenticación, o cualquier tipo de información y mensajes que provoquen pánico y alarma.

Los usuarios deben recordar que existen otras formas de recuperar su navegador. Aquellos que se encuentren con un ataque similar pueden simplemente cerrar el navegador utilizando el Administrador de Tareas. Si están realmente preocupados por la seguridad de su dispositivo y sistema, pueden encontrar otros medios legítimos para confirmar el estado de sus sistemas.

Los usuarios y las empresas deben considerar la adopción de soluciones de seguridad que puedan proteger los sistemas de diversas amenazas mediante una combinación intergeneracional de técnicas de defensa contra amenazas.