Los bots multifuncionales, cada vez más extendidos

Los analistas de Kaspersky Lab han publicado un informe sobre la actividad de botnets en la primera mitad de 2018, analizando más de 150 familias de malware y sus modificaciones que están circulando a través de 60.000 botnets en todo el mundo.

Uno de los elementos más destacables descubierto por la investigación fue la creciente demanda internacional de malware multifuncional que no está diseñada para fines concretos, pero es lo suficientemente flexible como para realizar casi cualquier tarea.

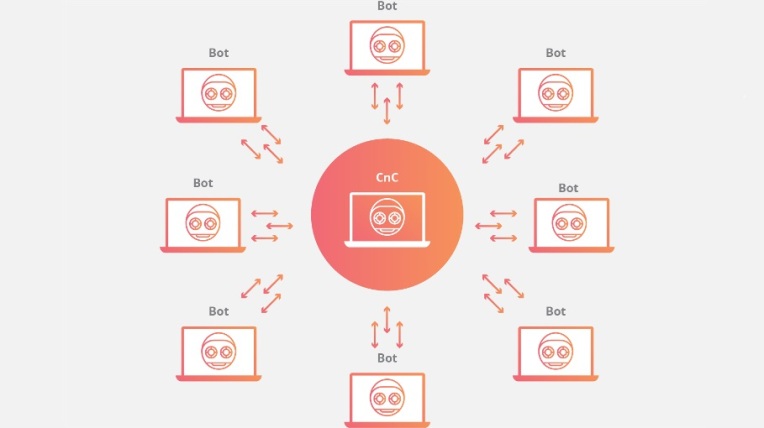

Las botnets, redes de dispositivos comprometidos utilizados en actividades delictivas, son aprovechadas por los cibercriminales para propagar malware y facilitar ataques DDoS y spam. Utilizando la tecnología Botnet Tracking de Kaspersky Lab, los analistas de la compañía monitorizan continuamente la actividad de las botnets para prevenir futuros ataques o cortar de raíz un nuevo tipo de troyano bancario. La tecnología funciona emulando un dispositivo comprometido y atrapando los comandos recibidos de los actores de amenazas que están utilizando las botnets para distribuir malware. Esto proporciona a los analistas valiosas muestras de malware y estadísticas.

Según los resultados de investigaciones recientes, en la primera mitad de 2018 el malware con una finalidad única distribuido a través de botnets cayó significativamente en comparación con la segunda mitad de 2017. Por ejemplo, en la segunda mitad de 2017, el 22,46% de todos los archivos maliciosos únicos distribuidos a través de las botnets monitorizadas por Kaspersky Lab eran troyanos bancarios, mientras que en la primera mitad de 2018 la participación de estos troyanos bajó en 9,21 puntos porcentuales, hasta el 13,25% de todos los archivos maliciosos seguidos por el servicio de seguimiento de botnets.

La proporción de bots de spam, otro tipo de software malicioso de finalidad única distribuido a través de botnets, también disminuyó significativamente, pasando del 18,93% en la segunda mitad de 2017, al 12,23% en la primera mitad de 2018.

Al mismo tiempo, el crecimiento más notable se reflejó en el malware de naturaleza versátil, en particular el malware Remote Access Tools (RAT) que brinda oportunidades casi ilimitadas para explotar el ordenador infectado. Desde el primer semestre de 2017, los archivos RAT encontrados entre el malware distribuido por botnets casi se duplicó, pasando del 6,55% al 12,22%. Njrat, DarkComet y Nanocore encabezan la lista de las RAT más extendidas. Debido a su estructura relativamente simple, las tres puertas traseras pueden ser modificadas incluso por un actor de amenazas no profesional. Esto permite que el malware se pueda adaptar para su distribución en una región específica.

Los troyanos también utilizados para varios fines, no demostraron tanto progreso como los RAT, pero a diferencia de muchos programas maliciosos de finalidad única, el porcentaje de archivos detectados aumentó, pasando del 32,89% en la segunda mitad de 2017 al 34,25% en la primera mitad de 2018. Al igual que las puertas traseras, una familia de troyanos puede ser modificada y controlada por múltiples servidores de comando y control (C&C), cada uno con objetivos diferentes como, por ejemplo, el ciber espionaje o el robo de credenciales.

“El motivo por el cual las RAT y otros programas maliciosos están tomando la delantera en lo que a botnets se refiere, es obvio, el coste de propiedad de las botnets supone un coste importante y para obtener beneficios, los delincuentes deberían poder aprovechar todas y cada una de las oportunidades de conseguir dinero fuera del malware. Una botnet construida a partir de malware multi propósito puede cambiar sus funciones con relativa rapidez y pasar del envío de correo basura a DDoS o a la distribución de troyanos bancarios. Si bien esta característica permite al propietario cambiar entre diferentes modelos comerciales maliciosos “activos”, también abre una oportunidad para conseguir ingresos “pasivos”, el propietario puede simplemente alquilar su botnet a otro”, dijo Alexander Eremin, expert en seguridad de Kaspersky Lab.

El único tipo de programas maliciosos de finalidad única que ha demostrado un crecimiento impresionante dentro de las redes de bots, han sido los mineros. Aunque su porcentaje de archivos registrados no es comparable con el altamente popular malware multifuncional, su participación se duplicó y esto encaja dentro de la tendencia general de un boom minero malicioso como lo vieron anteriormente nuestros expertos.