Un ransomware que se hace pasar por el FBI

El malware, del que se han detectado más de 80 muestras, se descarga e instala a través de las redes sociales y las mensajerías instantáneas como una aplicación de reproducción de vídeo.

Los investigadores de Check Point Software Technologies, proveedor líder especializado en ciberseguridad a nivel mundial, han descubierto una nueva variante de malware para Android llamada “Black Rose Lucy”, que fue visto por primera en septiembre de 2018. En total, los investigadores de la compañía han detectado 80 muestras de la nueva variante de ‘Black Rose Lucy’ ocultas en aplicaciones de reproductor de vídeo que aparentemente parecían inofensivas, aprovechando el servicio de accesibilidad de Android para instalar su carga útil sin ninguna interacción del usuario, creando un interesante mecanismo de autoprotección.

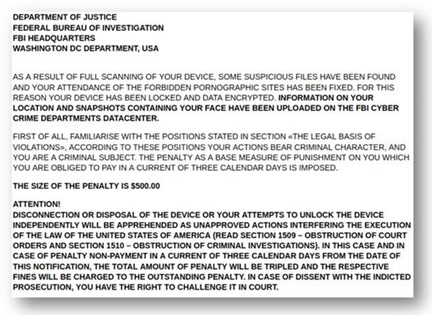

Lucy es una herramienta MaaS (Malware as a Service) que se originó en Rusia y que permite descargar en los equipos infectados nuevas variantes de ransomware. Cuando se descarga, cifra los archivos del dispositivo infectado y muestra una nota de rescate en la ventana del navegador que simula ser un mensaje oficial del FBI, en la que se acusa a la víctima de poseer contenido pornográfico en su dispositivo. Además, se indica que los datos del usuario se han incorporado al Centro de Datos del Departamento de Delitos Cibernéticos del FBI, junto con una lista de los delitos que el usuario supuestamente ha cometido. Para solventar esta situación, los cibercriminales piden una "multa" de 500 dólares con tarjeta de crédito y no con Bitcoin, que es la forma más típica de pago de rescates de móviles.

¿Cómo funciona esta variante de malware?

Android sólo permite a los usuarios realizar una configuración manual para que una aplicación tenga privilegios de administrador de dispositivos. Para ello, pide el consentimiento explícito del usuario en una ventana emergente, o bien que navegue por una serie de configuraciones del sistema antes de que se le concedan tales privilegios. Sin embargo, el servicio de accesibilidad de este sistema operativo, que imita los clics en la pantalla de un usuario y tiene la capacidad de automatizar las interacciones con el dispositivo, podría ser utilizado por el malware para eludir estas restricciones de seguridad. Estos servicios de accesibilidad se utilizan normalmente para automatizar y simplificar ciertas tareas repetidas.

Lucy utiliza un ingenioso método para introducirse en los dispositivos de Android y burlar sus niveles de defensa. Muestra un mensaje pidiendo al usuario que active la optimización de vídeo en tiempo real. Al hacer clic en 'OK', el usuario concede al malware el permiso para utilizar el servicio de accesibilidad. Los investigadores de Check Point han apodado a este sistema como “el talón de Aquiles en la armadura defensiva de Android". El orden de operaciones es el siguiente:

1. Lucy se descarga e instala a través como una aplicación de reproducción de vídeo

2. Engaña al usuario para permitir un servicio de accesibilidad pretendiendo habilitar un servicio falso, VSO - optimizador de emisión de vídeo

3. Al hacer “OK” en el mensaje que le aparece, el usuario concede al virus privilegios administrativos utilizando el servicio de accesibilidad

4. Lucy encripta los archivos del dispositivo, almacenando la clave de encriptación en las preferencias compartidas

5. Finalmente muestra una nota de rescate en la que informa de una "multa" impuesta por el FBI, exigiendo también información de la tarjeta de crédito para pagarla.

“Actualmente vemos una evolución en el ransomware. El malware móvil es más sofisticado, y los cibercriminales aprenden cada vez más rápido al aprovechar su experiencia en campañas anteriores. Un claro ejemplo es el uso del FBI como táctica de intimidación”, explica Aviran Hazum, director de investigación de amenazas móviles en Check Point. “Es una realidad que, tarde o temprano, los entornos de dispositivos móviles experimentarán un gran ataque de ransomware. Por este motivo, desde Check Point aconsejamos extremar las precauciones con las aplicaciones móviles. Para ello, realizar descargas únicamente desde sites oficiales, mantener siempre el sistema operativo del dispositivo y las aplicaciones actualizadas en todo momento y contar con herramientas de seguridad instaladas”, añade Hazum.