Grupo Solitium blinda a las empresas ante los ciberataques

Nadie está salvo de un ciberataque. Nos lo demostró el ransomware Wanna Cry hace un año cuando puso en jaque a grandes compañías en todo el mundo.

Nadie está salvo de un ciberataque. Nos lo demostró el ransomware Wanna Cry hace un año cuando puso en jaque a grandes compañías en todo el mundo.

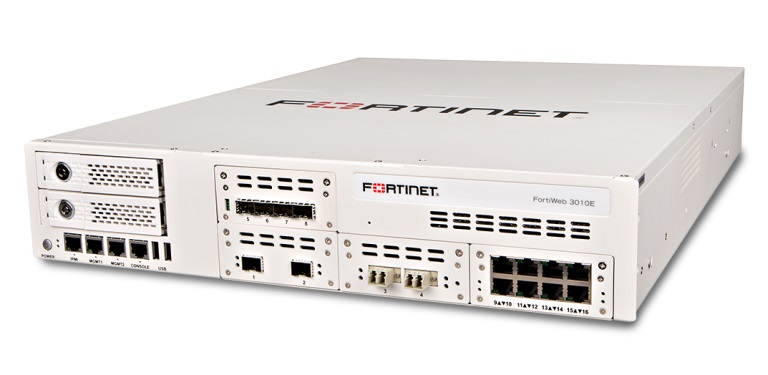

Fortinet, líder global en soluciones integradas y automatizadas de ciberseguridad, ha anunciado el lanzamiento de la última versión de su software FortiWeb Web Application Firewall, WAF, versión 6.0, con lo que se convierte en el único de los grandes proveedores de seguridad WAF que utiliza el Machine Learning para la detección de amenazas basadas en el comportamiento en aplicaciones web.

Fortinet, líder global en soluciones de ciberseguridad integradas y automatizadas, ha advertido a los aficionados del fútbol en España que permanezcan alerta de los ciberataques durante el Mundial de Fútbol de Rusia 2018.

Alhambra-Eidos, desde su área de Ciberseguridad denominada OneseQ, celebró, el pasado 7 de junio, el desayuno tecnológico Cómo frenar las amenazas externas en colaboración con BitSight y Cymulate.

El nuevo Reglamento General de Protección de Datos, RGPD, ya es una realidad para las empresas europeas.

El correo electrónico sigue siendo uno de los principales portadores de ciberataques, tanto es así que el 80 por ciento de aquellos mensajes que están clasificados como spam tienen una carga maliciosa.

En los grandes eventos, nos solemos conectar a las redes públicas para subir comentarios, mantenernos en contacto con seres queridos y compartir experiencias.

El mercado tecnológico se caracteriza por estar continuamente inmerso en un proceso de cambio y crecimiento constante.

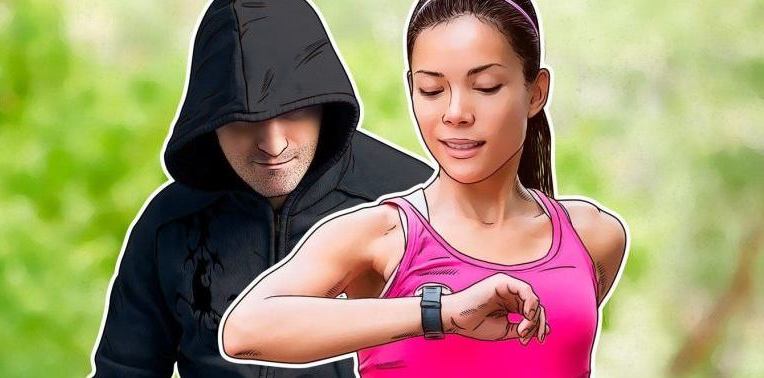

Los relojes inteligentes pueden convertirse en herramientas de espionaje al recopilar las señales del pulsómetro y giroscopio.

El 20 por ciento de los clientes no volverían a comprar en una tienda víctima de un ciberataque.

Últimas Noticias