Una vez que hemos comenzado a examinaros sobre los excelentes conocimientos de tecnología que impartimos en este santo blog, creemos conveniente ir renovando los contenidos para que nunca falte material, y de esa manera poder seguir potenciando vuestro agobio y estrés con más evaluaciones, faltaría más. No os preocupéis, pues.

Para ir cumpliendo con esa premisa, ya tenemos aquí nuevas lecciones incomprensibles que transmitiros. Volvemos otra vez, como habíamos hecho últimamente, con el tema de la ciberseguridad, que parece interminable e inabarcable, el muy cabr… No contentos con haber hecho ya una trilogía sobre el mismo, que en principio estaba pensada como un único post, además de un cuarto sobre los antivirus, parece ser que no tenemos suficiente y hemos querido materializar aquello de que no hay quinto malo.

En este caso, vamos a tratar conceptos o vocablos similares referidos a amenazas cibernéticas, tan similares que no es difícil confundirlos, como nos ha pasado a nosotros mismos. Y como somos así de listos, los mismos que nos confundimos os vamos a sacar de una confusión que puede que vosotros ni tengáis. Qué vergüenza. Vamos allá.

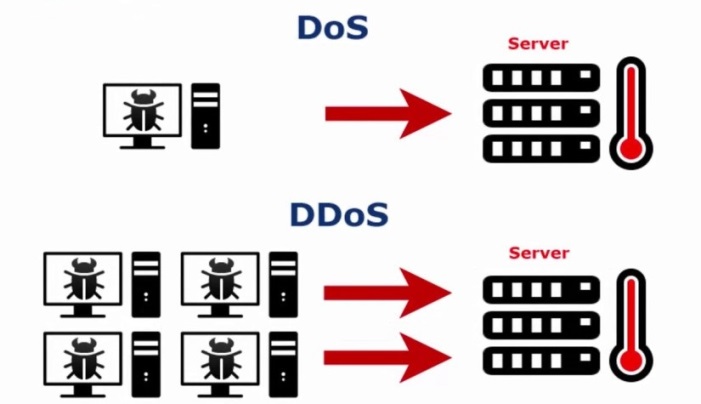

¿DoS o DDoS?

¡Maldita sea! Años y años llamando a los DDoS “ataques de denegación de servicios”, y hasta el otro día no me enteré de que son “ataques de denegación de servicios DISTRIBUIDOS”… Pero vamos a ver, ¿es que no sospechaba nada acerca de la presencia de esa segunda “D”? ¿En qué estaría yo pensando…?

Bueno, pues esto me lleva a dejar clara la distinción entre ambos conceptos, Wikipedia mediante (por un lado sigo demostrando nuestra ignorancia, por otro lado no somos nosotros los que os damos la lección, así que no os quejéis):

DoS: “En seguridad informática, un ataque de denegación de servicio, también llamado ataque DoS (por sus siglas en inglés, Denial of Service), es un ataque a un sistema de computadoras o red que causa que un servicio o recurso sea inaccesible a los usuarios legítimos.1 Normalmente provoca la pérdida de la conectividad con la red por el consumo del ancho de banda de la red de la víctima o sobrecarga de los recursos computacionales del sistema atacado”.

DDoS: “Una ampliación del ataque DoS es el llamado ataque de denegación de servicio distribuido, también llamado DDoS (por sus siglas en inglés, Distributed Denial of Service) el cual se lleva a cabo generando un gran flujo de información desde varios puntos de conexión hacia un mismo punto de destino. La forma más común de realizar un DDoS es a través de una red de bots, siendo esta técnica el ciberataque más usual y eficaz por su sencillez tecnológica”.

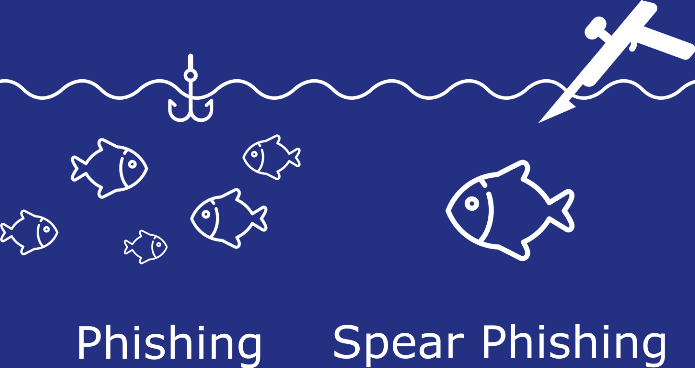

¿Phishing o Spear Phishing?

En este caso, no sabía ni que existiera ese segundo concepto… Si por mi fuera, os lo complicaría más todavía, teniendo en cuenta que se puede pescar en ríos, en el mar, con muerte, sin muerte, con caña, con arpón, con redes, con las manos en plan Gollum… Qué poca imaginación le echa esta gente de la ciberseguridad (que yo sepa, ojo…)

Aquí nuestra amiga Wikipedia dice:

Phishing: "Es un término informático que denomina a un conjunto de técnicas que persiguen el engaño a una víctima ganándose su confianza haciéndose pasar por una persona, empresa o servicio de confianza (suplantación de identidad de tercero de confianza), para manipularla y hacer que realice acciones que no debería realizar (por ejemplo revelar información confidencial o hacer click en un enlace). Para realizar el engaño, habitualmente hace uso de la ingeniería social explotando los instintos sociales de la gente, como es de ayudar o ser eficiente. A veces también se hace uso de procedimientos informáticos que aprovechan vulnerabilidades. Habitualmente el objetivo es robar información pero otras veces es instalar malware, sabotear sistemas, o robar dinero a través de fraudes".

Spear Phishing. "El objetivo a engañar es una persona o empleado específico de una compañía en concreto. Para ello los cibercriminales recopilan meticulosamente información sobre la víctima para conseguir su confiaza. Un correo malicioso de spear phishing bien elaborado (típicamente con enlace a sitio malicioso o con documento adjunto malicioso) es muy complicado de distinguir de uno legítimo, por lo que acaba siendo más fácil cazar a la presa. El spear phishing es una herramienta típica usada en ataques a empresas, bancos o personas influyentes y es el método de infección más utilizado en campañas de APT. Los objetivos de este tipo de ataque son tanto los altos cargos con acceso a información potencial, como los departamentos cuyo trabajo consiste en abrir numerosos documentos provenientes de otras fuentes".

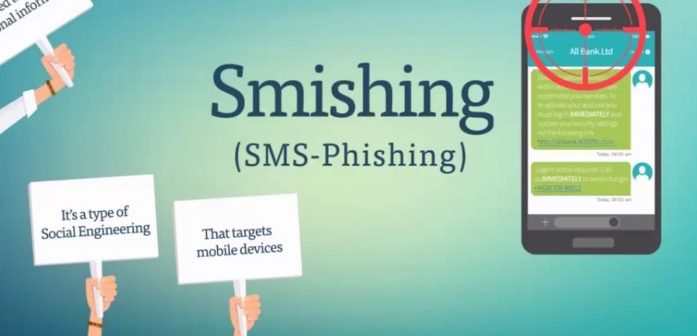

¿Phishing o smishing?

Ah pero, ¿entonces sí hay más tipos de Phishing? Vaya, parece que me he vuelto a pasar de listo metiéndome con la supuesta simpleza y falta de creatividad de los expertos en ciberseguridad… Bueno, aclaremos pues el significado de ese nuevo término:

Smishing. "Es similar al phishing tradicional pero el engaño se produce a través mensajes de texto ya sean por SMS o mensajería instantánea (como WhatsApp). Un ejemplo típico de esta técnica es cuando el cliente recibe un mensaje de texto, donde el emisor se hace pasar por el banco, y le informan que se ha realizado una compra sospechosa con su tarjeta de crédito. A su vez, el texto solicita que se comunique con la banca por teléfono de la entidad financiera y le brinda un número falso. El cliente devuelve la llamada y es ahí cuando el ciberdelincuente, haciéndose pasar por el banco, solicita información confidencial para supuestamente cancelar la compra. En una variante de esta modalidad el mensaje también podría incluir un enlace a una ‘web’ fraudulenta para solicitar información sensible".

Una cosa os advierto: no os paséis de graciosos burlándoos de mi burla frustrada anterior a los gurús de la ciberseguridad. Primero, porque todo lo aquí escrito entra en examen (siempre quise decir eso desde el punto de vista del profesor, ñejeje…), y segundo, porque lo que he descubierto significa que todavía podría complicaros mucho más la vida, que como he dicho antes, es mi mayor aspiración. Imaginaros que os pregunto por todas las demás técnicas que existen de phishing: Vishing, URL Phishing, Whaling, BEC, Search Engine phishing, malware-based phishing… y así hasta un total de 23 tipos distintos, sin contar los subtipos, según la Wikipedia… Vamos, que da para una entrada aparte, o más de una… Y para hacer un crossover con la entrada de las tecnologías como servicio de las que os examinamos en la primera evaluación, pues resulta que también existe el Phishing como servicio o PHaaS … reíros, reíros…