Más malware en Google Play

Otra vez Google Play ha sido víctima de un innovador ataque por parte de los ciberdelincuentes, que han introducido una nueva familia de malware móvil. Las ocho aplicaciones afectadas, que realizaban su actividad maliciosa de modo imperceptible para el usuario, ya han sido retiradas. Cuando habían sido identificadas, ninguna de ellas había llegado a las 1.000 descargas, a pesar de lo cual su riesgo es significativo.

En esta ocasión, los investigadores de ESET, la empresa líder en seguridad informática con sede en la Unión Europea, han detectado una familia de malware para Android, formada por ocho aplicaciones e identificada como Android/TrojanDropper.Agent.BKY. Estas apps aparentan ser legítimas, pero tras su instalación comienzan a desarrollar su actividad maliciosa.

A pesar de que, según los investigadores de ESET, ninguna de las aplicaciones ha alcanzado el millar de descargas, el nuevo vector de ataque es interesante porque incluye funciones innovadoras que dificultan su detección, por ejemplo, una arquitectura maliciosa que se desarrolla en múltiples etapas o un cifrado que pretende evitar los sistemas de seguridad.

Una vez que el usuario descarga e instala alguna de estas apps, no ocurre nada sospechoso: no piden más permisos de los esperados y las apps funcionan como se prevé, sin embargo, trabajan en la sombra.

En realidad, la falsa app descifra y ejecuta su acción maliciosa, payload en inglés, que a su vez descifra y ejecuta un segundo payload de forma invisible para el usuario.

La acción maliciosa de la segunda etapa contiene una URL codificada desde la que se descarga otra app maliciosa en una tercera etapa del proceso de infección. Tras una espera forzada por los ciberdelicuentes se solicita la descarga de un supuesto programa legítimo (utilizan Adobe Flash Player, u otras apps falsas que aparentan ser necesarias, como "Android Update" o "Adobe Update"). En cualquiera de los casos, el propósito de la app es descargar el último payload y obtener todos los permisos necesarios para llevar a cabo los propósitos de los delincuentes.

Una vez instalada la app y con los permisos concedidos, el malware descifra y ejecuta el payload final, un troyano bancario para móviles que se comporta como cualquier app maliciosa de este tipo: presenta una pantalla falsa de inicio para robar las credenciales del usuario o los detalles de su tarjeta de crédito.

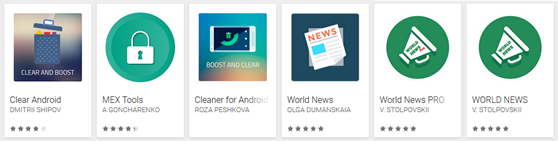

Si algún usuario ha sido afectado por esta familia de malware, ESET aconseja desactivar los derechos de administrador del payload instalado (desde Ajustes-Personal-Seguridad-Administración de Dispositivos), desinstalar el payload instalado como Adobe Flash Player, Android Update o Adobe Update (desde Ajustes-Personal-Aplicaciones) y desinstalar la app descargada desde Play Store (dependiendo de la versión de Android, los menús pueden variar). Para desinstalar la app maliciosa descargada desde la tienda de Google, hay que buscar alguno de los siguientes nombres: MEX Tools, Clear Android, Cleaner for Android, World News, WORLD NEWS, World News PRO, Игровые Автоматы Слоты Онлайн or Слоты Онлайн Клуб Игровые Автоматы.

Para protegerse de este tipo de actividades maliciosas, ESET recomienda comprobar las puntuaciones y los comentarios de las apps que se descargan, revisar los permisos que se conceden a las aplicaciones y contar con una solución de seguridad especialmente diseñada para dispositivos móviles.

ESET ya ha informado a Google sobre esta familia de aplicaciones maliciosas y la compañía ha eliminado las ocho de su tienda virtua.